Die Coronakrise hat viele Unternehmen dazu gebracht, ihren Mitarbeiter auch die Möglichkeit zu geben im Home Office zu arbeiten. Welche Sicherheitsrisiken hier auftreten können, erklärt Jan Bindig, CEO von Datarecovery im Interview. [...]

Viele Unternehmen haben zu Beginn der Corona-Krise, ohne dass die nötige Infrastruktur vorhanden war, Ihre Mitarbeiter ins Home Office geschickt. Welche Schwachstellen haben sich dadurch ergeben und wie können Unternehmen diese absichern?

Es war für viele Unternehmen zu spontan, um mit der angemessenen Sicherheit zu reagieren. Die Probleme sind dabei vielfältig. Es beginnt bei der Netzinfrastruktur im Home Office. Viele Mitarbeiter nutzen das gleiche WLAN, welches auch von dem Rest der Familie privat verwendet wird oder gar durch Heimgeräte wie Waschmaschinen, Haussteuerung und Staubsaugerroboter verwendet wird. Aber auch triviale Fälle sind uns bekannt. In einem Fall war einfach nur eine Festplatte kaputt. Der Mitarbeiter hatte noch keinen Zugriff auf die firmeninterne Cloud und speicherte seine Daten zunächst auf einer externen Festplatte ab. Diese hatte bereits einen Vorschaden und wurde ihm innerhalb weniger Tage zum Verhängnis. Glücklicherweise konnten wir bei Datarecovery dem Unternehmen helfen und die Daten von der defekten Festplatte wiederherstellen.

Welche Security-Bedrohungen sind Ihrer Meinung nach derzeit die gefährlichsten, bzw. welchen müsste man besondere Aufmerksamkeit schenken?

Gerade während der Coronakrise wurden verstärkt Phishing-Aktivitäten festgestellt. Durch gezielte Panikmache bzw. das gefälschte Auftreten im Namen amtlicher Institutionen wurden Cyberangriffe im Home Office möglich. Kriminelle haben mit so genannten Erpressungstrojanern nach wie vor leichtes Spiel und sorgen für dramatische Schäden gerade im deutschen Mittelstand. Hier sollten gezielte Awareness-Trainings Priorität haben. Es gibt Unternehmen, die sich auf Schwachstellenanalysen und Penetrationstests spezialisiert haben. Diese Dienstleistungen empfehle ich jedem Unternehmen, um in seine IT-Security zu investieren.

Trotz Schutzmaßnahmen gelingt es Angreifern dennoch immer wieder in Systeme einzudringen und sensible Daten zu entwenden. Wie soll eine den aktuellen Bedrohungen gemäße Security-Strategie von Unternehmen aussehen? Welche Punkte müssen dabei besonders hervorgehoben werden?

Der Einsatz von Smartphones mit gemischt privaten und geschäftlichen Anwendungen ist oft ein Risiko für das gezielte Ausspionieren von geschäftlichen Informationen oder einfach nur zum Eintritt in Unternehmensnetzwerke und -anwendungen.

Hier sollte unbedingt ein so genanntes MDM (Mobile Device Management) etabliert werden. Somit kann auch bei Privathardware sichergestellt werden, dass geschäftliche Apps nicht durch privat genutzte Anwendungen untergraben werden können.

Oftmals sind Datenverluste auch auf beschädigte oder defekte Datenträger zurückzuführen. Wie läuft die physische Datenforensik ab und können grundsätzlich von allen Datenträgern Dateien wiederhergestellt werden?

Daten können auf unterschiedlichste Weise verloren gehen. Man muss immer unterscheiden zwischen Datendiebstahl und dem reinen Datenverlust durch defekte Datenträger oder Dateisysteme. Beim Datenverlust sind wir als Datenretter gefragt. Die Wiederherstellung von Daten läuft unterschiedlich, je nach Medium und Schaden ab. Bei Festplatten mit mechanischen Schäden (z.B. nach einem Headcrash) ist zunächst eine Reparatur in unserem Reinraumlabor erforderlich. Danach werden die Daten Stück für Stück auf logischer Ebene also rein mathematisch wieder zusammengesetzt, so dass am Ende wieder der ursprüngliche Zustand wiederherstellt ist.

Ob Daten überhaupt wiederherstellbar sind, z.B. nach schweren Schäden wie Brandschäden oder nach dem Überschreiben durch andere Daten, wird durch uns in einer Laboranalyse ermittelt. In vielen Fällen, deutlich über 95 Prozent, können wir helfen.

Können Datenträger durch Cyber-Angriffe auch physisch zerstört werden und wie kann der Erosion von Speichermedien im Allgemeinen entgegengewirkt werden?

Es gibt tatsächlich Verkettungen, das heißt durch Folgeschäden von Cyberattacken entstandene Datenverluste. Ein Beispiel ist das versteckte Nutzen von Rechenkapazitäten für das Bitcoin Mining. Dadurch laufen die Server unfreiwillig auf Höchstlast und das über einen längeren Zeitraum – sofern der Eindringling nicht festgestellt wird. In Folge dessen kommt es zu Hardwareschäden die auch die Datenträger, also RAID-Systeme und Festplatten beinhalten.

Aber auch Datenverluste durch das Verschlüsseln von Daten durch eine Ransomware sind leider sehr häufig. Hier liegen unsere Erfolgsaussichten deutlich niedriger. Wir haben aber in über 50 Prozent der uns vorliegenden Fälle Lösungen durch das Reverse Engineering der jeweiligen Schadsoftware entwickeln können.

Um Datenverluste zu vermeiden, helfen nur effektive Datensicherungen, die auch sicher vor einer Ransomware sind. Das können zum Beispiel Hybridvarianten mit lokalen und Cloudspeichern sein in Kombination mit Snapshots, um einer Verschlüsselung von Backup Dateien vorzubeugen.

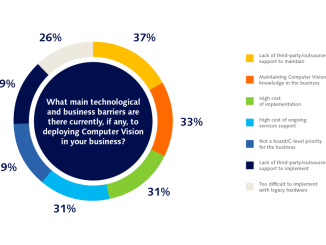

Ist die Vorstandsebene auf dem Laufenden bezüglich der Bedrohungen und ist sie sich der Risiken bewusst? Wie wichtig wäre das?

Ja und nein. Wir haben es mit einer großen Vielfalt an Reifegraden im Hinblick auf die IT-Sicherheit zu tun. Es gibt definitiv Fortschritte, was auch an einem Generationswechsel liegt. Die meisten Unternehmen setzen auf externe IT-Security Expertise, was auch vollkommen sinnvoll ist. Jedoch wird oft noch der ganzheitliche Ansatz vernachlässigt. Die jeweiligen Sicherheitslösungen greifen nicht ausreichend ineinander. Aber für die stetige Optimierung und Sensibilisierung stehen wir auch im Verbund mit anderen IT-Dienstleistern zur Verfügung.

Be the first to comment