Alle aktuellen Sicherheitsstudien bestätigen: Menschliche Fehler sind nach wie vor das größte Sicherheitsrisiko. Laut aktueller Sicherheitsstudien von IBM und Microsoft nutzen Hacker vermehrt falsch oder schlecht konfigurierte Cloud-Infrastruktur aus. [...]

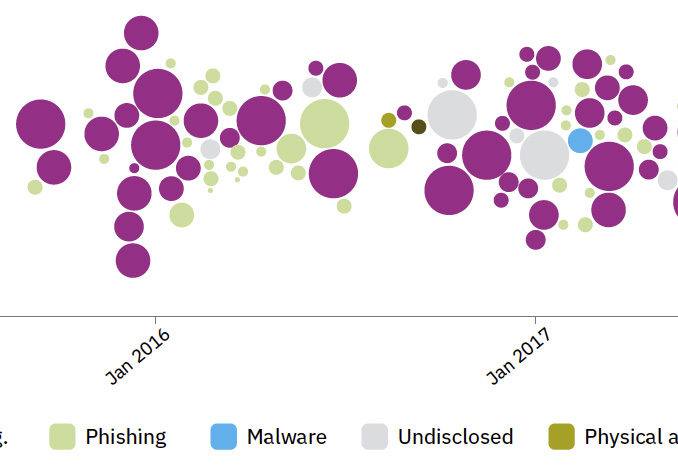

Die Sicherheitslage bleibt auch künftig gespannt. Dabei verlagern Cyberkriminielle permanent ihre Angriffsziele und optimieren ihre Attacken. Nach wie vor gilt, dass menschliche Fehler das größte Sicherheitsrisiko in einem Unternehmen darstellen. Laut dem 23. Microsoft Security Intelligence Report (SIR), der auf zwischen Februar 2017 und Jänner 2018 erhobenen Daten aus Unternehmensnetzwerken und Cloud-Diensten, darunter Windows, Bing, Office 365 und Azure basiert, hat Phishing in der zweiten Jahreshälfte 2017 die größte Bedrohung für die E-Mail-Kommunikation über Office 365 dargestellt. Aufwändigere Methoden wie das Umgehen von Sicherheitsmaßnahmen, etwa über Trojaner, fallen dagegen mit nur drei Prozent Anteil weniger ins Gewicht. Nach dieser Microsoftstudie sind allerdings auch schlecht gesicherte Cloud-Apps ein einfaches Ziel für Angreifer: So werden bei 79 Prozent der SaaS-Speicher-Applikationen und bei 86 Prozent der SaaS-Kollaborations-Anwendungen Daten während der Übertragung und im Ruhezustand nicht verschlüsselt.

Auch bei der Cloud-Sicherheit spielen menschliche Fehler eine große Rolle, wie der aktuelle IBM X-Force Sicherheitsreport zeigt. Demnach sind unbeabsichtigte Aktivitäten wie eine falsch konfigurierte Cloud-Infrastruktur für 70 Prozent der kompromittierten Datensätze verantwortlich. Auch werden Cyberkriminelle zunehmend auf die Existenz von falsch konfigurierten Cloud-Servern aufmerksam. Letztlich führte dies laut IBM dazu, dass es einen sehr starken Anstieg von 424 Prozent (!) in Bezug auf kompromittierte Datensätze gab, die durch Fehlkonfigurationen in Cloud-Servern exponiert wurden.

In den IBM X-Force Threat-Intelligence-Index flossen Erkenntnisse ein, die aus Daten, die über Hunderte von Millionen von geschützten Endpunkten und Servern in nahezu 100 Ländern analysiert wurden.

Weniger gestohlene Datensätze, mehr Ransomware

Immerhin ist laut IBM letztes Jahr die Anzahl gestohlener Datensätze um fast 25 Prozent gesunken.

Ein richtiger Grund zum Freuen ist das aber nicht: Einerseits wurden nach wie vor eine Riesenmenge von über 2,9 Milliarden Datensätze gehackt (gegenüber 4 Milliarden im Jahr 2016), andererseits verlagerten die Cyberkriminiellen ihren Fokus auf Angriffe via Ransomware, wie beispielsweise WannaCry, NotPety oder BadRabbit.

„Obwohl die Anzahl von Hacks ein Anzeichen für die Aktivitäten von Cyberkriminellen sind, erzählen sie nicht die ganze Geschichte von 2017 aus Security-Perspektive“, sagt Caleb Barlow, Vice President Threat Intelligence von IBM Security. „Letztes Jahr hatten Kriminelle einen klaren Fokus darauf, Daten durch Ransomware-Angriffe zu verschlüsseln. Diese Angriffe werden nicht anhand der Anzahl gestohlener Datensätze gemessen, sondern stellen sich für Unternehmen als noch kostspieliger dar gegenüber traditionellen Datenhacks: Die Fähigkeit, diese Angriffe zu antizipieren und dagegen vorbereitet zu sein, wird von entscheidender Bedeutung sein, da Cyberkriminelle ihre Taktiken dahin weiterentwickeln werden, wo sie sich als am lukrativsten erweisen.“

Fachkräftemangel schadet Sicherheit

Doch gerade dabei, nämlich geeignete Maßnahmen zur Erhöhung der Unternehmenssicherheit zu setzen, macht der Fachkräftemangel den Unternehmen einen Strich durch die Rechnung, wie die ebenfalls jetzt erschienene SANS Cyber Threat Intelligence Studie 2018 zeigt. Für die Studie wurden mehr als 300 Cybersicherheitsexperten aus den unterschiedlichsten Branchen befragt. Demnach gaben 81 Prozent der Teilnehmer an, dass durch die Einführung von Cyber Threat Intelligence (CTI) ihre Möglichkeiten zur Prävention, Erkennung und Reaktion verbessert wurden (im Vergleich: 2017 waren es nur 78 Prozent und in 2016 sogar nur 64 Prozent). Gleichzeitig verwies die Mehrheit der Befragten darauf, dass der Fachkräftemangel eines der größten Hindernisse dabei ist, CTI in ihrem Unternehmen zu implementieren. Der Anteil der Befragten, denen die Fachkräfte mit der notwendigen Erfahrung und Ausbildung fehlen würden, um diese Aufgabe zu übernehmen, stieg von 53 Prozent 2017 auf 62 Prozent in diesem Jahr an. Gleich nach dem Fachkräftemangel kommt der Zeitmangel der überlasteten Sicherheitsteams.

Dies zeigt, je mehr die CTI eingesetzt wird, desto mehr Fähigkeiten werden den Fachleuten abverlangt.

Be the first to comment