Das Problem ist nicht neu, doch es wird von Jahr zu Jahr akuter: Schon in wenigen Jahren werden Quantencomputer heute als sicher geltende Verschlüsselungen knacken können. Deswegen müssen schon jetzt die Migrationsstrategien auf quantensichere Verschlüsselungen geplant werden. [...]

Bereits seit 2015 warnt die NSA vor der Gefahr, dass Quantencomputer bald in der Lage sein werden, aktuelle Public-Key-Kryptografie („asymmetrische Kryptografie“) durch eine sogenannte Brute-Force-Attacke zu knacken – einfach weil Quantencomputer, die entsprechende Quantenalgorithmen (beispielsweise jenen, den Peter Shor bereits 1994 entwickelte) nutzen, Aufgaben sehr viel schneller meistern als herkömmliche Computer mit heute verwendeten Algorithmen. Bedroht wären asymmetrische Verschlüsselungen wie RSA, Diffie-Hellman, ElGamal oder ECC.

Die gute Nachricht: Gegenwärtig ist noch kein Quantencomputer verfügbar, der das könnte. Die schlechte: Experten, z.B. von der NSA oder IBM, rechnen damit, dass es Anfang 2030 soweit ist. Mit großen Fortschritten in der Fehlerkorrektur wird dieses Gefahrenszenario immer wahrscheinlicher, in der Quantencomputer Verschlüsselungen in einer annehmbaren Zeit brechen. Zeit ist dabei ein wichtiger Faktor, denn auch herkömmliche Computer können theoretisch die oben erwähnten Verschlüsselungen brechen, jedoch benötigen sie dazu ein paar Millionen Jahre. Das schließt jeden praktischen Nutzen aus.

Dennoch: Schon jetzt können Angreifer einen Schlüsselaustausch aufzeichnen und erst später, wenn entsprechende leistungsfähige Quantencomputer verfügbar sind, den geheimen Schlüssel berechnen, um sodann die verschlüsselten Daten zu entschlüsseln. Auf englisch wird dieses Bedrohungsszenarion „store now, decrypt later“, manchmal auch als „harvest now, decrypt later“ bezeichnet. Das funktioniert natürlich nicht, wenn der Schlüssel nach relativ kurzer Zeit seine Gültigkeit verliert, wie das beispielsweise bei digitalen Signaturen der Fall ist.

Symmetrische Verschlüsselungen wie z.B. AES gelten gegenwärtig als etwas widerstandsfähiger gegenüber Quantencomputern, wobei es hier auf die Schlüssellänge ankommt, die entsprechend angepasst werden muss. Eine Schlüssellänge von 256 Bit soll nach aktueller Ansicht für einen guten Schutz gegen Angriffe von Quantencomputern sorgen.

Wie viel Zeit bleibt noch?

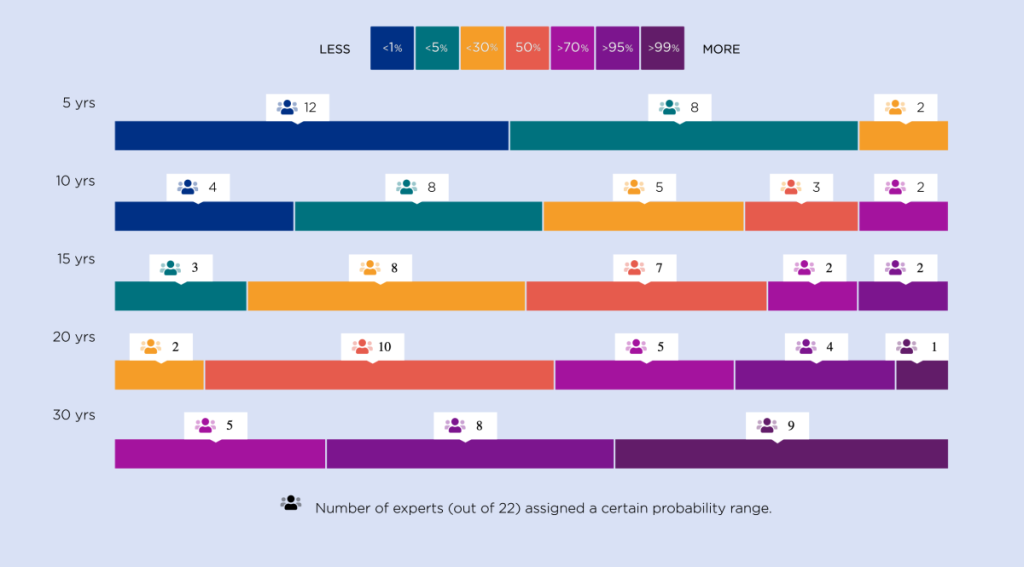

Der kanadische, auf Quanteninformationstheorie spezialisierte Mathematiker Michele Mosca nennt drei Faktoren, die bestimmen, ab wann Daten nicht mehr quantensicher sind. Zum einen gilt es die Zeit zu ermitteln, wie lange es braucht, um ein bestehendes System quantensicher zu machen und zum anderen gilt es abzuschätzen, in wie vielen Jahren diese leistungsfähigen Quantencomputer verfügbar sind. Experten des Deutschen Bundesamts für Sicherheit in der Informationstechnik (BSI) oder auch von IBM gehen davon aus, dass solche Rechner zu Beginn der 2030er-Jahre gebaut werden könnten. Die dritte und vielleicht wesentlichste Zahl ist die Angabe der Jahre, wie lange bestimmte Daten geschützt werden müssen. Wenn der Schutzraum heute verschlüsselter Daten weit über das Jahr 2030 hinausläuft, hilft es nichts, wenn die verwendeten IT-Systeme quantensicher sind, sondern dann muss die verwendete Kryptografie in eine quantensichere Verschlüsselung überführt und eine entsprechende Migrationsstrategie entwickelt werden.

Post-Quanten-Kryptografie

Es braucht also eine quantensichere Kryptografie. Dieser Bereich, der sich mit der Entwicklung von Verschlüsselungsverfahrenen beschäftigt, die auch von Quantencomputern nicht geknackt werden können, wird als Post-Quanten-Kryptogafie (PQ-Kryptografie)bezeichnet. Hier laufen derzeit Standardisierungsverfahren des amerikanischen National Institute of Standards and Technology (NIST). Im November 2016 startete das NIST einen Wettbewerb, mit Hilfe dessen eine Auswahl an wirksamen Post-Quanten-Verfahren ermittelt werden soll. Dieser Standardisierungsprozess verläuft in mehreren Runden. Die jüngste Entscheidung fiel im Juli 2022. Zu diesem Zeitpunkt entschied das NIST, dass für allgemeine Verschlüsselungen die gitterbasierte CRYSTALS-Kyber-Technologie zum Einsatz kommen wird und für digitale Signaturen die Algorithmen CRYSTALS-Dilithium, FALCON and SPHINCS+.

Im Unterschied zu PQ-Kryptografie spricht man, wenn von Verschlüsselungen die Rede ist, die auf der Nutzung von quantenmechanischen Verfahren beruhen, von Quantenkryptografie. Hierzu zählt beispielsweise die Quantum Key Distribution (QKD), also die auf Quantentechnologie fußende Schlüsselverteilung. Dazu ist anzumerken, dass sich dieser Bereich noch am Anfang der Entwicklung befindet und üblicherweise auf diese Berechnungen hin spezialisierte Hardware benötigt.

Kryptoagil werden

Was also tun, wenn sich die neuen Verfahren gegenwärtig noch in Entwicklung befinden, aber bereits jetzt gehandelt werden muss? Das Problem dabei ist: Man weiß nicht, wie lange die Schlüssellängen sowie auch die kryptografischen Verfahren wirklich sicher sind und nicht doch gebrochen werden können. Es müssen jedenfalls Public-Key-Infrastrukturen geändert und angepasst werden. Hier stellt sich die Frage, wie es das BSI in seiner Informationsschrift »Kryptografie quantensicher gestalten. Grundlagen, Entwicklungen, Empfehlungen« (2021) treffend formuliert, „ob eine Signatur mit einem Post-Quanten-Verfahren ausreichend ist oder ob hybride Zertifikate benötigt werden.“ Um sicher zu gehen und da sich die Quantenkryptografie weitgehend noch im Forschungsbereich befindet, empfehlen Experten den Unternehmen, einen hybriden Ansatz zu verfolgen. Das bedeutet, dass quantensichere Verfahren am besten mit einer klassischen Methode kombiniert werden. Auch ohne hier bereits konkrete Algorithmen vorliegen zu haben, können und sollten grundlegende Maßnahmen sowie eine Migrationsstruktur schon jetzt festgelegt werden.

Benötigt werden jedenfalls Kryptografie-Lösungen, die – bis hinunter auf Protokollebene – erweitert oder ausgetauscht werden können und die vorhandenen Kryptografie-Möglichkeiten und -Technologien möglichst umfassend einsetzen. Diese so geschaffene Flexibilität wird gemeinhin als Kryptoagilität bezeichnet.

Sich richtig vorbereiten

Das auf Sicherheitslösungen spezialisierte Unternehmen Entrust ist ein Pionier im Bereich der Post-Quantum-Kryptografie und Teilnehmer des NIST PQ-Wettbewerbs. Es hat vier Lösungen entwickelt, die Unternehmen dabei unterstützen sollen, ihren kryptografischen Status Quo zu bewerten und quantenresistente Algorithmen in ihre Verschlüsselungsworkflows und -dienste zu integrieren. Diese sind:

Erweitertes Cryptographic Center of Excellence:

Das Entrust Cryptographic Center of Excellence erkennt Risiken in Kryptosystemen und gibt Empfehlungen zu deren Behebung und beinhaltet auch die Vorbereitung auf die PQ-Kryptografie. Ein Crypto Agility Maturity Assessment hilft Unternehmen bei der Entscheidung, wann PQ-Algorithmen im Betrieb eingeführt und eine Roadmap erstellt werden können, um das erforderliche Maß an Kryptoagilität zu erreichen.

Entrust nShield Post Quantum Kryptographie Suite: Für jene, die den Einsatz der NIST-PQ-Algorithmen in einer geschützten Umgebung evaluieren möchten, dient diese Softwaresuite mit kryptografischen Funktionen, die auf den NIST-PQ-Algorithmen basiert und in einer durch Entrust nShield-Hardware-Sicherheitsmodule abgesicherten Umgebung bereitgestellt wird. Diese Sandbox-Umgebung ermöglicht eine Reihe von PQ-kryptografischen Operationen wie Schlüsselgenerierung, Verschlüsselung, Entschlüsselung, Signierung, Verifizierung und Schlüsselaustausch. So können Entwickler PQ-Algorithmen testen, kryptografische Operationen über Java-Aufrufe aufrufen und Code in einer sicheren Testumgebung ausführen.

Quantum Java Toolkit: Dieses als Betaversion verfügbare Java Toolkit bietet Unternehmen die Möglichkeit, quantensichere Algorithmen in ihre Arbeitsabläufe zur Erstellung digitaler Zertifikate zu integrieren. Entrust hat dieses Toolkit zur Unterstützung des NIST entwickelt und ist Finalist der Runde 3 im NIST-Wettbewerb.

PKIaaS für Post-Quantum-Umgebungen: In einer PQ-Umgebung müssen Anbieter von Public Key Infrastructure (PKI) hybride oder zusammengesetzte Zertifikate ausstellen, die klassische und quantensichere Algorithmen kombinieren. Über ein Cloud-basiertes PKI-as-a-Service-Angebot stellt Entrust seinen Kunden kombinierte und reine Quanten-Zertifizierungshierarchien zur Verfügung. PQ via PKIaaS ist seit April 2022 als Betaversion verfügbar. Damit können Unternehmen Multi-Zertifikate oder zusammengesetzte Zertifikate mit ihren Anwendungen testen – untermauert durch Entrust nShield HSMs (Hardware-Sicherheitsmodule).

Erstes quantensicheres System

IBM weiß, wovon es spricht, und wie wichtig es ist, sich in einer Hybrid-Cloud-Umgebung mit On-Premises- und Public-Cloud-Ressourcen vor den aktuellen Bedrohungen zu schützen. Zum Beispiel vor Cyberkriminellen, die Daten stehlen könnten, um diese zu einem späteren Zeitpunkt zu entschlüsseln (»harvest now, decrypt later«). Denn IBM bietet zum einen selbst moderne Cloud-Technologie an und zum anderen ist das Unternehmen mit dem Quantum System One und mehreren Quantencomputer-Forschungszentren ein weltweit führender Player im Quantencomputing-Bereich.

Im April 2022 hat IBM das erste auf gitterbasierter Kryptografie basierende quantensichere Mainframe-System der Branche vorgestellt. Mit dieser quantensicheren Kryptografie sollen Anwendungen und Daten bereits heute zukunftssicher verwaltet werden können. So wird zum einen mittels Secure Boot unterbunden, dass böswillige Akteure Malware in den Boot-Prozess einschleusen können, um das System während des Starts zu übernehmen. Zum anderen bietet in Sachen Signatur das Hardwaresicherheitsmodul Crypto Express 8S (CEX8S) den z16-Nutzern hybride, also sowohl klassische als auch quantensichere kryptografische Technologien in diesem Bereich und soll Vertraulichkeit, Integrität und fälschungssichere Herkunftsnachweise gewährleisten. Seit Anfang Juni ist das IBM z16-System allgemein verfügbar.

Be the first to comment