Der "Protecting People Report" von Proofpoint zeigt, wie es derzeit mit personalisierten Malware- und Anmeldedaten-Phishing-Angriffen aussieht. Die G-DATA-Sicherheitsexperten warnen zudem vor einer aktuellen Ransomware-Welle. [...]

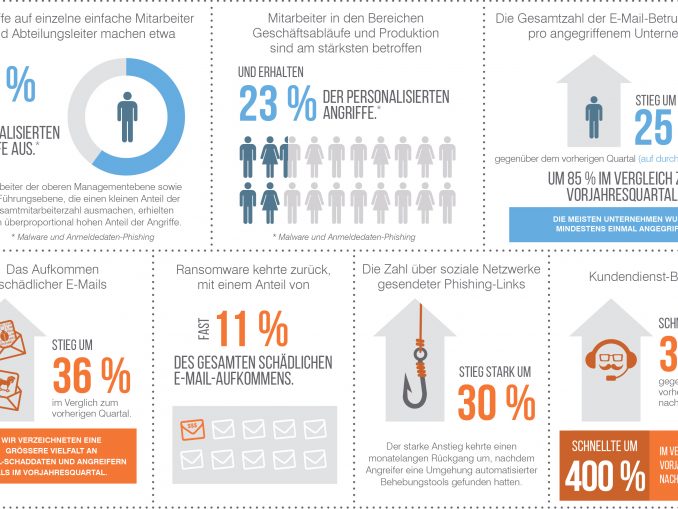

Angreifer zielen auf Menschen aller Karrierestufen ab. Als Gruppe betrachtet, machen Attacken auf einzelne einfache Mitarbeiter und Abteilungsleiter etwa 60 Prozent der personalisierten Malware- und Anmeldedaten-Phishing-Angriffe aus. Doch in Anbetracht der Tatsache, dass Mitarbeiter der oberen Managementebene nur einen kleinen Teil der Gesamtmitarbeiterzahl ausmachen, bedeutet diese Zahl, dass Führungskräfte (Ressortleiter, Direktoren usw.) überproportional häufig ins Visier geraten.

Mitarbeiter in den Bereichen Geschäftsabläufe und Produktion, die den größten Teil der Belegschaft ausmachen, sind am stärksten gefährdet und das Ziel von 23 Prozent der personalisierten Angriffe, so die Studie von Proofpoint. Die Managementebene nimmt bei den riskanten Positionen Rang 2 ein, dicht gefolgt von Mitarbeitern der Abteilungen für Forschung, Entwicklung und Technik.

Automobil- und Bildungsbranche im Visier

Die Gesamtzahl der E-Mail-Betrugsversuche pro angegriffenem Unternehmen stieg gegenüber dem vorherigen Quartal um 25 Prozent und im Vergleich zum Vorjahresquartal um 85 Prozent. Die meisten Unternehmen wurden mindestens einmal angegriffen. In einigen Branchen lag die Zunahme bei den Betrugsversuchen im Vergleich zum Vorjahr im dreistelligen Bereich. So schnellte die durchschnittliche Anzahl von E-Mail-Betrugsangriffen im Automobilbereich um mehr als 400 Prozent und im Bildungsbereich um 250 Prozent nach oben. Dabei stellte Proofpoint keinerlei Zusammenhang zwischen Unternehmensgröße und der Wahrscheinlichkeit von E-Mail-Betrugsversuchen fest. Es herrscht quasi Chancengleichheit, so der „Protecting People Report“ von Proofpoint.

Gefährliche Bewerbungen

Von einer aktuellen Bedrohung warnen die G DATA Security Labs, bei der angebliche Bewerbungen eine Infektion mit Ransomware auslösen können. Alle aktuell beobachteten Bewerbungen nutzen Frauennamen und enthalten einen Lebenslauf, ein Bewerbungsfoto und ein Anschreiben. Die Malware wird in einer Zip-Datei ausgeliefert und enthält darin zwei identische ausführbare Dateien (.exe) die sich nur vom Dateinamen her unterscheiden. Beide Dateien starten bei Ausführung die Verschlüsselung des Systems mit der symmetrischen Stromverschlüsselung Salsa20.

„Die von uns erkannten und abgewehrten Bedrohungen richten sich vor allem an Unternehmen“, sagt Tim Berghoff, Security Evangelist bei G DATA. „Die Kriminellen arbeiten sehr professionell, wir sehen im Unterschied zu anderen Ransomware-Kampagnen kaum orthographische Fehler. Außerdem wird bei jeder Malware-Welle ein professionell aussehendes Bewerbungsbild verwendet. Aus unserer Telemetrie geht hervor, dass die Erkennungen mit jeder neuen Welle zunehmen – entweder versenden die Kriminellen mehr E-Mails, oder sie haben einen besseren Datensatz mit einem größeren Teil tatsächlich aktiver Mailadressen.“

Die von G DATA analysierten E-Mails mit dem bösartigen Anhang weisen häufig angepasste, unterschiedliche Betreffzeilen auf und haben verschiedene Absender – Spam-Filter werden die Mails daher häufig nicht erkennen. Verwendet wird das Ransomware-Framework GandCrab in Version 4. Die Software wird von Kriminellen häufig gegen Geld oder Provision weitergegeben und kann dann von ganz unterschiedlichen Akteuren genutzt werden – und auch über unterschiedliche Angriffsvektoren verbreitet werden. GandCrab ermittelt zahlreiche Informationen über den PC eines Nutzers, etwa den Nutzernamen, den PC-Namen, die Domäne, das Tastaturlayout und das Betriebssystem.

Be the first to comment