Mehr und mehr Unternehmen sehen sich hochprofessionellen Langzeitangriffen ausgesetzt. Sie bedrohen die gesamte Wertschöpfung von der Produktentwicklung bis zum Aftersales. [...]

Während Angreifer zum Teil monatelang unerkannt bleiben, gewinnen sie Zugang zu sensiblen Unternehmensdaten, die häufig einen wichtigen Wettbewerbsvorteil darstellen.

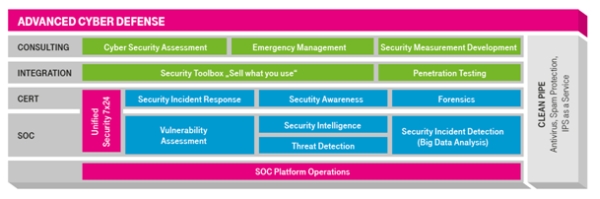

Topziel dieser Advanced Persistent Threat (APT) genannten Angriffe sind jegliche Unternehmen mit sensiblen Daten. Dazu zählen Unternehmen, die über eine eigene Produktentwicklung verfügen, aber auch Unternehmen mit Massendaten (Kundendaten, Kreditkarteninformationen usw.) Mit den Advanced Cyber Defense-Diensten (ACD) von T-Systems gewinnen Unternehmen die Fähigkeit, professionelle Angriffe erkennen zu können und Abwehrmaßnahmen einleiten zu können. Die erkenntnisbasierten ACD-Dienste bilden die gesamte Sicherheitskette ab – von der Prävention über die Entdeckung und Aufklärung bis zur Vorfallsbehandlung.

Cyber Security Services von T-Systems

- machen Risiken und Cyber-Schutz kalkulierbar und bieten eine Roadmap zu optimaler Abwehrfähigkeit.

- verbessern die Reaktionsfähigkeit und begrenzen die Schadenshöhe im Falle eines Angriffs.

- halten die Verfügbarkeit von Informationssystemen und Prozessen und damit den laufenden Betrieb aufrecht.

- sichern Entwicklungsvorsprung/Entwicklungsinvestitionen gegen ungewollten Knowhow-Abfluss.

- begrenzen Kosten durch Vertragsstrafen oder Sanktionen und vermeiden Imageschäden.

- schaffen eine gemeinsame Arbeitsbasis für Corporate Governance, Risk Management und IT/TK-Bereich.

Das Advanced Cyber Defense Programm umfasst ausgewählte Dienste, die sich einzeln oder in Kombination nutzen lassen. Unternehmen wählen, ob sie ein Security Operations Center von

T-Systems aufbauen und betreiben lassen oder ihr bestehendes SOC durch den Zukauf einzelner Dienste zu stärken.

Security Operations Center (SOC)

Der Kunde vereinbart Reaktionszeiten, in denen die Sicherheitsexperten von T-Systems den Kunden bei Sicherheitsvorfällen aus der Ferne und vor Ort unterstützen. Werden neue Angriffstechniken aufgeklärt, erstellt T-Systems neue Regeln und Verfahrensweisen zum Umgang damit. Diese Best Practices beschleunigen die Vorfallsbehandlung, begrenzen die Abwehrkosten und werden kontinuierlich den neuen Angriffsmethoden und -techniken angepasst. T-Systems hostet und betreibt sämtliche Systeme, auf die das Unified Security Service seine Arbeit stützt.

Vulnerability Assessment

Die Experten von T-Systems führen regelmäßig Vulnerability Assessments durch. Dadurch bekommt der Kunde einen regelmäßigen detaillierten Überblick über aktuell existierende Risiken.

Threat Detection

Der Kunde erhält aktuelle Informationen über relevante Angreifer und ihr Vorgehen sowie Empfehlungen zur Gefahrenabwehr.

Security Intelligence

Durch die Korrelation von Informationen werden die für den Kunden kritischen Vorfälle identifiziert.

Security Incident Detection

T-Systems nutzt alle zur Verfügung stehende Datenquellen, um diese auf Anomalien zu untersuchen und daraus Sicherheitsvorfälle zu erkennen.

Security Incident Response

T-Systems zeigt kundenspezifisch auf, welche Berichtspflichten sich aus IT/TK-Sicherheitsvorfällen ergeben und wie sich Compliance-Abläufe im Unternehmen aufsetzen lassen. T-Systems stellt alle SOC-Experten, um rund um die Uhr Sicherheitsvorfälle zu entdecken, zu rekonstruieren sowie aufzuklären und zu lösen. T-Systems gewährleistet ebenfalls eine gesetzeskonforme Nachweissicherung.

Security Awareness

Die Security-Experten von T-Systems erschließen kundenspezifisches Wissen zu relevanten Bedrohungen. Hierbei ergänzen sie die Informationen offener Quellen durch den bilateralen Austausch mit IT/ TK-Produktherstellern, Sicherheitsorganisationen und den Computer Emergency Response Teams (CERTs) anderer Unternehmen.

Forensics

T-Systems rekonstruiert das Vorgehen von Angreifern.

Cyber Security Assessment

T-Systems überprüft das bestehende Cyber-Sicherheitsmanagement des Kunden. Der Kunde erhält belastbare Informationen, inwieweit er relevanten Bedrohungen technisch und organisatorisch gewachsen ist. Die daraus gewonnenen Erkenntnisse können in ein Financial Risk Management zur Bewertung des Unternehmsrisikos miteinbezogen werden.

Penetration Testing

T-Systems simuliert eine gezielte Attacke gegen geschäftskritische IT/TK-Lösungen des Kunden mit fortgeschrittenen Methoden. Der Kunde erfährt dabei auch, ob sein bestehendes SOC die Angriffe erkennt. Zudem erhält er eine Schwachstellenanalyse zu den IT/TK Systemen und somit eine Übersicht, ob sensible Unternehmensdaten sicher sind.

Emergency Management

T-Systems hilft Ihnen bei der Bewältigung eines massiven Hackerangriffs oder auch Virenausbruchs. Dabei helfen wir Ihnen einerseits einen genauen Überblick über das Schadensausmaß zu bekommen, technische Maßnahmen zur Schadensminimierung zu ergreifen, als auch indem Informationen bezüglich einzuhaltender gesetzlicher Regelungen zur Verfügung gestellt werden. Ebenso werden proaktive Notfallpläne erarbeitet, um auf Notfälle vorbereitet zu sein.

Security Measurement Development

T-Systems entwickelt für den Kunden ein Sicherheits-Cockpit mit Kennzahlen, sowie das an die Sicherheitsanforderungen des Unternehmens angepasste Maßnahmenpaket.

Weitere Informationen unter: www.t-systems.at oder blog.t-systems.at

Be the first to comment