Heute gibt es fast kein Unternehmen mehr, das nicht mit Cloud-Lösungen arbeitet oder darüber nachdenkt. Doch entsprechen die Cloud-Services den Sicherheitsstandards und Compliance-Richtlinien Ihres Unternehmens? [...]

Gerade, wenn Ihr Unternehmen bei der Software-Entwicklung und Service-Bereitstellung auf Cloud-Services setzt, ist eine kontinuierliche Überwachung der Cloud-Infrastruktur auf Lücken in der Durchsetzung von Sicherheitsrichtlinien immens wichtig.

Daher sollten Sie auf Folgendes achten:

- Jederzeit die Übersicht zu haben, da Applikationen auf einer Vielzahl von kleinen, modularen Bausteinen aufbauen.

- Aus wirtschaftlicher Sicht sicherzustellen, dass nur die tatsächlich erforderlichen Ressourcen genutzt werden und keine „Zombies“ verborgen sind, die Ressourcen und damit Geld kosten. Außerdem stellen verwaiste Dienste und Applikationsbestandteile ein erhebliches Sicherheitsrisiko dar, gerade in Public Cloud-Umgebungen.

Doch wie sichern Sie die Cloud-Umgebung nun optimal ab? Am besten mit dem Einsatz von automatisierten Tools, die das Einhalten der Sicherheits- und Compliance-Ansprüche gewährleisten.

Cloud Security Posture Management (CSPM) – was ist das?

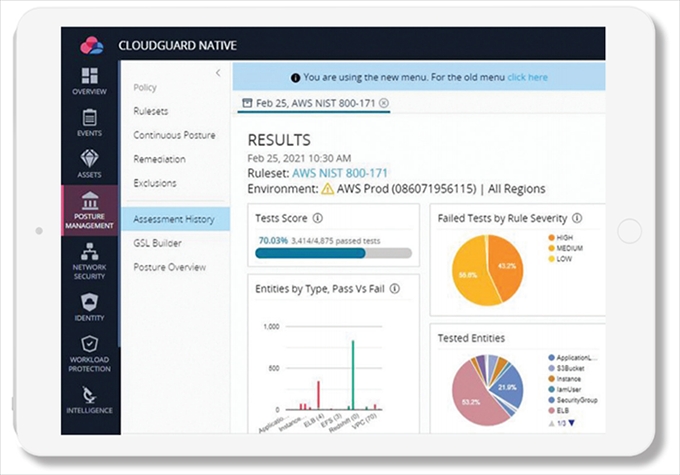

CSPM beschreibt ein Verfahren, um alle über die Cloud ablaufenden Services abzusichern. Dahinter verbirgt sich ein simpler Gedanke: jederzeit auf einen Blick die aktuelle Security Lage der genutzten Cloud Services zu kennen. CSPM Systeme analysieren die genutzten Plattformen und die darin befindlichen Assets und stellen aufbereitete Informationen einfach und übersichtlich dar.

Dabei werden die vorhandenen Cloud Assets und deren Abhängigkeiten zueinander visualisiert. Darauf aufbauende Security Analysen zeigen Schwachstellen in der Konfiguration, exponierte Bereiche und ungenutzte Ressourcen auf. Security Schwachstellen und Compliance-Verstöße können dadurch in Echtzeit erkannt und unterbunden bzw. bereinigt werden.

Mehr als nur eine Überwachungslösung: Sichtbarkeit über Ihre gesamte Cloud-Infrastruktur. © Check Point

Im ersten Schritt ist dafür nur ein simples Verbinden des ebenfalls Cloud-basierten CSPM Services mit den von Ihnen genutzten Cloud Services wie AWS, Azure, Google, Kubernetes, etc. ausreichend. Der Überblick ist dann sofort gegeben – ohne weitere Konfiguration. Vordefinierte Checks auf Security Best Practices und Compliance-Richtlinien können sofort genutzt werden. Und dies nicht nur für ein einzelnes Cloud-Service, sondern übergreifend für mehrere Plattformen.

Was bringt Ihnen Cloud Security Posture Management?

Die Übersicht hilft Ihnen, die eingesetzten Ressourcen optimal und sicher zu nutzen, sowie Folgekosten durch Fehlkonfigurationen oder gar Breaches zu vermeiden. Außerdem können Sie Audits oder Zertifizierungen rascher und mit weniger Aufwand meistern.

Gerade beim agilen Entwickeln von Services werden mögliche Schwachstellen oder Fehlkonfiguration im Gesamtsystem in Echtzeit aufgezeigt. Dadurch können Sie rasch gegensteuern.

Als Entwickler und Betreiber der Services haben Sie damit die Gewissheit, Agilität auf Basis einer sicheren, Compliance-konformen Umgebung zu gewährleisten. Außerdem haben Sie nun die Möglichkeit, Ihre Security Policy über die lokale IT hinaus in die Cloud auszudehnen. Damit reduzieren Sie natürlich auch die Aufwände im Service Management.

Der nachfolgende Use Case zeigt Ihnen, wie einfach CSPM funktioniert:

Sicherstellen von Compliance und Minimieren der Angriffsfläche eines Ticket Shops

Im Rahmen eines Proof of Concept wurde mit CSPM eine Cloud-basierte Ticket Shop Lösung eines Kunden analysiert. In kürzester Zeit konnte die Cloud Security Posture Management Lösung mit den vorhandenen Cloud APIs in die Kundeninfrastruktur integriert werden. Erste Erkenntnisse lagen bereits nach wenigen Minuten vor.

Die CSPM Lösung unterstützte die etablierten Kundenstrukturen und Prozesse und das Einhalten der Compliance Anforderungen. Die gewonnene Übersicht, die laufende, automatisierte Überwachung und die vordefinierten Compliance-Checks haben den Kunden davon überzeugt, diese Lösung auch für weitere Anwendungen und Bereiche einzuplanen.

Schaffen Sie Transparenz!

Erste Erkenntnisse zum Status Ihrer Cloud-Services zu erlangen dauert nicht länger als der Gang zur Kaffeemaschine. Verschaffen Sie sich gemeinsam mit uns einen Einblick in die Möglichkeiten, die Ihnen CSPM bietet. Vereinbaren Sie unter +43 1 601 26 – 373 einen Termin mit einem unserer Security-Experten oder erfahren Sie mehr über unsere Cloud-Security Lösungen unter https://www.bacher.at/de/leistungen/cloud/cloud-security/

Be the first to comment