Cyber-Security ist ein Wettlauf der Algorithmen. Kaspersky Lab bietet dank maschinellem Lernen und detaillierter Bedrohungsanalysen effektive Verteidigungstechnologien, die in jeder Phase eines Angriffs wirksam auf Schadsoftware reagieren. [...]

Kaspersky:“True Cyber Security against Advanced Threat“

Im Bereich Cyber-Security treten Gut und Böse zu einem Wettlauf der Algorithmen an. Die Effizienz hängt von der Flexibilität und Verlässlichkeit selbstlernender Systeme ab. Erfolgreich sind die, die riesige Datenmengen mit maschinellem Lernen und menschlicher Expertise kombinieren können. Diese Art der Kombination wird bei Kaspersky „Humachine“ genannt.

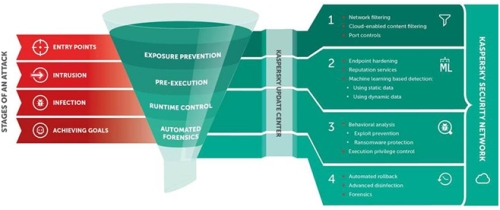

Um mit Humachine höchste Erkennungsraten zu erzielen und die Algorithmen für maschinelles Lernen kontinuierlich weiterzuentwickeln, arbeiten bei Kaspersky Lab Malware-Analysten und Daten-Wissenschaftlern eng zusammen, und das bereits seit mehr als 10 Jahren. So wie Cyber-Angriffe in den letzten Jahren immer komplexer geworden sind, sind auch die Verteidigungstechnologien von Kaspersky Lab immer raffinierter geworden. So stehen mehrere unabhängige Instanzen in jeder Phase eines Angriffs bereit, um auf Schadsoftware zu reagieren. Diese werden effizient über die zentrale Verwaltungskonsole gesteuert und überwacht.

Ein Cyber-Angriff beginnt mit dem Einschleusen von Schadsoftware auf dem Client. Um dies zu verhindern, wird der Client mit drei Modulen geschützt:

- Signaturbasierte Intrusion Detection System (IDS) zur kontinuierlichen Überprüfung aller Netzwerkevents

- Client Firewall zur Filterung von Web- und Mailverkehr sowie Netzwerkpaketen

- Gerätekontrolle angeschlossener Geräte

Durch geschickte Tarnung und Täuschung können Cyber-Kriminelle es dennoch schaffen, Schadsoftware auf einem Client zu installieren. Um deren Erfolg zu verhindern, unterbindet Kaspersky Lab das Ausführen unerwünschter Programme:

- Reputationsüberprüfung von Dateien

- Automatischer Exploit-Schutz

- Multi-Layer-Protection zur Entdeckung von „Advanced Threats“

Obgleich die zweite Phase der Überprüfung statische und dynamische Analysen enthält, ist es möglich, dass Schädlinge unentdeckt bleiben, indem sie z. B. legale Software ausnutzen, um ihre Aufgabe zu erfüllen. Hierfür bietet Kaspersky Endpoint Protection eine mehrschichtige Verhaltensanalyse, die alle aktiven Systemprozesse überwacht:

- Automatic Exploit Prevention entdeckt böswilliges Verhalten vertrauenswürdiger Anwendungen

- Verhaltenskontrolle und -analyse von Systemevents

- Privileg Control zur Zugriffsbeschränkung auf sicherheitsrelevante Bereiche im System

Dennoch: Ausreichend Ressourcen und kriminelle Energie genügen, damit menschliche Angreifer mit der Zeit auch die besten Algorithmen und die genauesten Analysen umgehen. Eine verlässliche Komponente zur Entfernung von Schadsoftware ist somit unerlässlich. Auch nach einer Infektion gewährleistet Kaspersky die Sicherheit des Unternehmens:

- Automatische Bekämpfung der Infektion: Mittels der Daten aus der Verhaltensanalyse werden Änderungen im System rückgängig gemacht.

- Erweiterte Desinfektion zur sicheren Wiederherstellung von Diensten und Prozessen

- Forensische Analyse der gesammelten Daten zum Schutz der Unternehmens-IT

Mehr als 400.000 Unternehmen sowie internationale Strafbehörden vertrauen auf die Produkte und das Know-how von Kaspersky Lab. Schützen auch Sie sich: Die zertifizierten Consultants der ectacom GmbH bieten Ihnen das volle Wissens- und Lösungsspektrum! Vom 10. bis 12. Oktober 2017 haben Sie während der it-sa an Stand 10.0-420 die Gelegenheit, Ihre Cybersicherheit auszubauen! Sichern Sie sich gleich Ihr Ticket.

Be the first to comment