Wolfgang Mayer, Country Manager von Citrix Austria, erklärt, welche neuen Herausforderungen der digitale Arbeitsplatz für CIOs mit sich bringt und wie diese bewältigt werden können. [...]

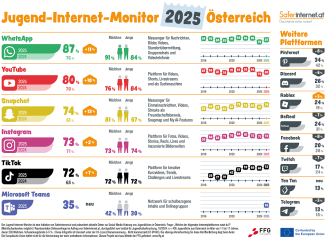

Der physische Arbeitsplatz wird immer mehr zum Auslaufmodell. Bestanden Unternehmensnetzwerke früher aus rein stationären Rechnern und Endgeräten, sind vormalige Grenzen heute nicht mehr gegeben. Der Grund: Konzepte wie „Home-Office“, „Bring your own device” (BYOD) oder Cloud-Lösungen werden immer beliebter. Gerade die junge Generation möchte möglichst unabhängig von Ort, Zeit oder Gerät arbeiten können. Der Effekt: Unternehmensnetzwerke breiten sich zusehends aus. Und das wiederum verlangt nach klaren Regelungen im Bereich Access Control.

Veraltete Authentifizierungsmethoden

Moderne IT-Umgebungen bestehen heute aus zahlreichen Applikationen – Tendenz steigend. Und für jede Anwendung entsteht im Backend ein neues Datensilo, für das Zugriffsrechte für die zuständigen Mitarbeiter definiert werden müssen. Passwort-Resets, Löschungen aus dem System bei Kündigung des Mitarbeiters oder Erstellung neuer Benutzerkonten nehmen so mehr Zeit in Anspruch. Dies führt zu hohen Kosten und weniger Produktivität in anderen Bereichen. Zudem macht auch der veränderte User Lifecycle die Verwaltung komplexer. Etwa dann, wenn Mitarbeiter projektweise über kurze Zeiträume unterschiedliche Berechtigungsstufen benötigen. Oder externe Berater temporären Zugriff auf bestimmte Ressourcen erhalten sollen. Vielen Unternehmen behelfen sich in solchen Situationen mit „Delegated Access Control“. Die Rechtevergabe erfolgt dabei nicht mehr durch die IT-Abteilung selbst, sondern wird von den einzelnen Abteilungsleitern übernommen. Diese Praxis ist allerdings ebenfalls nicht risikolos, da somit Mitglieder außerhalb der IT-Abteilung administrative Rechte erhalten.

In Sachen Zugriffsberechtigung kommen aktuell häufig noch veraltete Authentifizierungsmethoden zum Einsatz. Anders ausgedrückt: klassische Passwörter sind nach wie vor Standard. Doch selbst integrierte Sonderzeichen oder Zahlenkombinationen reichen nicht mehr aus. Mit einfachen Tools können bestehende Hürden von Außenstehenden sekundenschnell überwunden werden. An prominenten Geschädigten mangelt es nicht. Ob Uber, Twitter oder Apple – sie alle mussten in der Vergangenheit große Pannen im Umgang mit Passwörtern eingestehen.

Dass es im Grunde keine absolute Sicherheit gibt, lässt sich auch an der neuen EU-Datenschutzgrundverordnung (DSGV) erkennen. Diese bestraft nicht Datenlecks an sich, sondern setzt voraus, dass Unternehmen binnen 72 Stunden in der Lage sind, diese zu erkennen und zu schließen.

Neue Technologien erhöhen Sicherheit

Neue Technologien aber können die Lage erheblich verbessern. Eine Möglichkeit bieten z.B. User Behavior Analytics (UBA). Hierbei werden detaillierte Userprofile erstellt und das Nutzerverhalten im Hinblick auf Anomalien laufend bzw. in Echtzeit analysiert. Wird so ein auffälliges Verhaltensmuster entdeckt, kann das System das betreffende Konto automatisch sperren. So verkürzt sich die Zeit, in der Unbefugte sich im System befinden, Schäden anrichten oder Informationen extrahieren können. Passwörter wiederum können beispielsweise durch eine biometrische Authentifizierung – Fingerabdruck oder Gesichtsscan – ergänzt oder ersetzt werden. Und bei der Multi-Faktor-Authentifizierung (MFA) bleibt ein möglicher Passwort-Diebstahl zunächst folgenlos, da zusätzliche Tokens, wie etwa eine Schlüsselkarte, eine SMS-Verifizierungscode oder ein biometrisches Kennzeichen benötigt werden. Möglichkeiten die Sicherheit zu erhöhen gibt es demnach genug. Sie müssen nur noch zum Einsatz kommen.

Be the first to comment