Verteiltes Arbeiten erfordert die Remote Überwachung und Verwaltung der IT-Infrastruktur. So können Sie mit modernem Privileged Access Management jeden Benutzer auf jedem Gerät unternehmensweit schützten. [...]

Die massive Umstellung auf verteiltes Arbeiten stellt IT- und DevOps-Teams vor neue Herausforderungen, da sie gezwungen sind, die Überwachung und Verwaltung der Infrastruktur remote durchzuführen. IT- und DevOps-Mitarbeiter brauchen eine sichere, zuverlässige und skalierbare Möglichkeit, sich aus der Ferne mit Rechnern zu verbinden, die einfach zu verwalten ist.

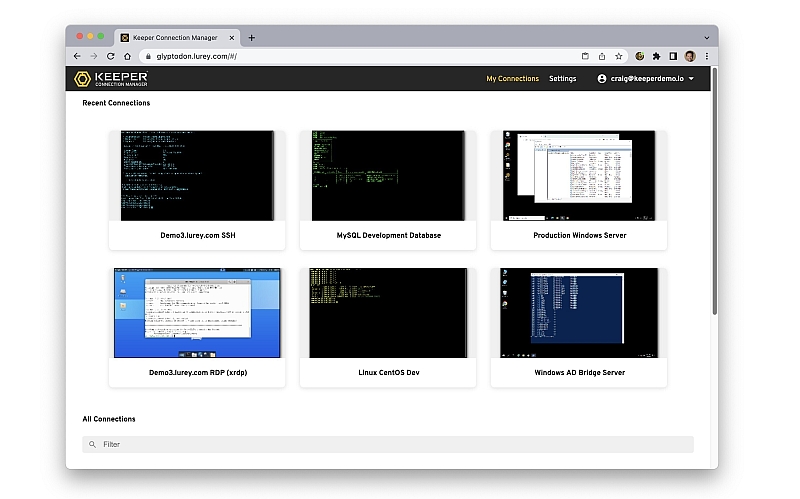

Keeper Connection Manager (KCM) bietet DevOps und IT-Teams mühelosen Zugriff auf RDP, SSH, Datenbanken und Kubernetes-Endpunkte über einen Webbrowser. KCM ist ein agentenloses Remote-Desktop-Gateway, das in jeder On-Premise- oder Cloud-Umgebung installiert werden kann.

Zero-Trust Remote Zugriff auf die IT-Infrastruktur

Keeper Connection Manager ist die Weiterentwicklung und der neue Name von Glyptodon Enterprise, das Keeper nach der Übernahme in seine Plattform integriert hat.

KCM erhöht die Sicherheit erheblich, indem es Unternehmen einen Zero-Trust Remote Zugriff auf die IT-Infrastruktur ermöglicht, den die meisten VPNs nicht unterstützen, und zwar mit Funktionen wie Least-Privilege-Access, rollenbasierter Zugriffskontrolle (RBAC) und Multi-Faktor-Authentifizierung (MFA).

KCM ist agenten- und clientlos. Endbenutzer interagieren mit Remote-Desktops über eine sichere Sitzung in ihrem Webbrowser, und es müssen keine speziellen Plugins oder Client-Software installiert und gewartet werden. Zusätzlich zu allen gängigen Desktop-Webbrowsern unterstützt KCM auch iOS- und Android-Webbrowser auf Mobil- und Tablet-Geräten, wo die Benutzer auf die gleichen Funktionen zugreifen können wie beim Zugriff auf Systeme von einem Desktop aus, einschließlich RDP- und SSH-Sitzungen.

Um auf einen Remote-Rechner zuzugreifen, klicken DevOps- und IT-Mitarbeiter einfach auf den Server oder Desktop, auf den sie über die Schnittstelle zugreifen möchten. Da der Keeper Connection Manager mit der Enterprise Passwort Management Lösung für die Verwaltung von Passwörtern und IT-Geheimnissen integriert ist, können alle Passwörter und SSH-Schlüssel in einem verschlüsselten Tresor geschützt werden. Der gesamte Datenverkehr läuft über ein sicheres, authentifiziertes Gateway und die Desktops sind nicht im öffentlichen Internet. Neben der Minimierung des Verwaltungsaufwands und der Vereinfachung der Benutzererfahrung bietet KCM im Vergleich zu VPNs, die für ihre Langsamkeit und mangelnde Zuverlässigkeit berüchtigt sind, eine hervorragende Konnektivität und Leistung.

Nach der Authentifizierung und Anmeldung über KCM finden alle Benutzeraktivitäten hinter der Unternehmens-Firewall statt, so dass für Benutzer, die Remote arbeiten, der gleichen Schutz von den Security Systemen gewährleistet ist, als wenn sie in einer physischen Büroumgebung arbeiten würden. Darüber hinaus werden die Unternehmensdaten im Unternehmensnetzwerk und nicht auf lokalen Rechnern gespeichert, so dass die Daten ordnungsgemäß gesichert und geschützt werden können und das Risiko von Datenverlusten oder -lecks minimiert wird.

Zero-Trust Remote Zugang auf privilegierte Systeme

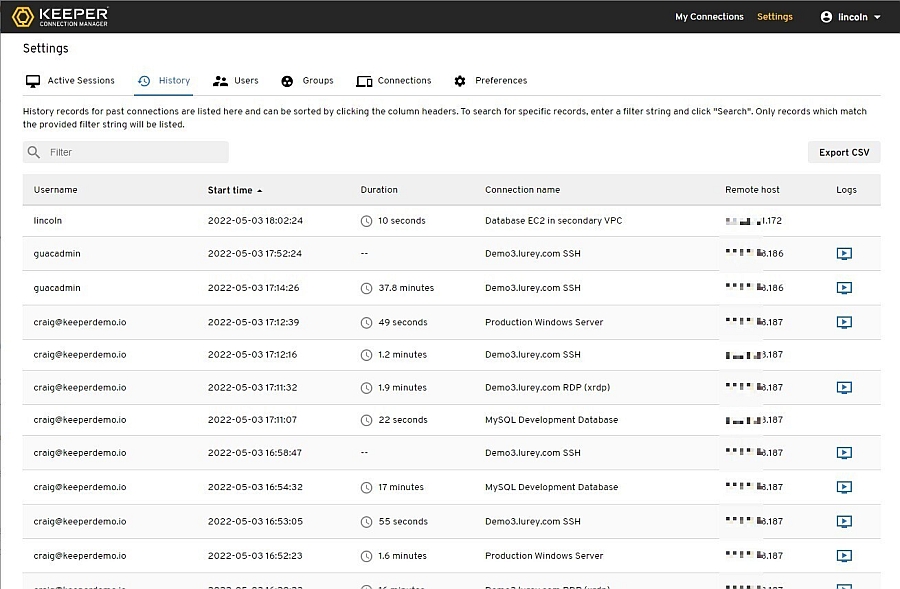

Mit dem Keeper Connection Manager können Administratoren den Zugriff über RDP, SSH, VNC, MySQL und andere gängige Protokolle ermöglichen, ohne Credentials mit Endbenutzern teilen zu müssen. Eine präzise abgestufte Steuerung ermöglicht Administratoren den Zugriff auf das gesamte System – oder nur auf einen einzelnen Rechner. Der Zugriff kann jederzeit widerrufen werden und die Audit-Trail-Funktion protokolliert, wann und wie das System genutzt wurde.

Für Audit-Zwecke unterstützt KCM sowohl Videoaufzeichnungen von Verbindungssitzungen als auch (für bestimmte Verbindungsprotokolle) Typoskriptaufzeichnungen, die nur den an den Client-Rechner gesendeten Text aufzeichnen. Da diese Aufzeichnungen im Keeper Connection Manager und nicht auf den Rechnern der Endbenutzer gespeichert werden, ist die Integrität der Aufzeichnungen gewährleistet; Bedrohungsakteure können sie weder ändern noch löschen.

Schnelle Bereitstellung und minimale Wartung

KCM bietet mehrere flexible Installationsoptionen über Docker oder RPM, mit Authentifizierungsmodulen für gängige Datenbanken und AD/ LDAP. Standardmäßig unterstützt Keeper Connection Manager SSH, VNC, Kubernetes, MySQL-Datenbanken und RDP. Es gibt keine Agenten, der Webbrowser ist der Client, und es gibt keine Auswirkungen auf Domain-Controller oder andere Dienste. Desktop-Images lassen sich leicht standardisieren, und Updates für Desktops und Anwendungen können automatisiert werden.

KCM enthält zusätzliche Funktionen wie Session Collaboration, Copy-Paste, Viewer für Mobiltelefone/ Tablets und optimierte Kommunikationsprotokolle, um den Benutzern eine Erfahrung zu bieten, die in Leistung und Reaktionsfähigkeit der Verwendung einer lokalen Ressource ähnelt.

Vollständig integriert in die Cybersecurity & Encryption Suite von Keeper

KCM ist nicht nur vollständig in Keeper Enterprise Password Management und Keeper Secrets Manager integriert, sondern auch in den Keeper Web Vault, die Desktop App und die Admin Konsole. Weitere Integrationen in das Advanced Reporting and Alerts Module (ARAM) von Keeper, BreachWatch, Webhooks, SIEM-Integration und Compliance-Tools werden in Kürze folgen.

Die Ergänzung der Keeper Cybersecurity- und Verschlüsselungs-Suite um den Keeper Connection Manager bietet Unternehmen eine moderne, unternehmensweite Transparenz und Abdeckung für die Verwaltung privilegierter Zugriffe.

Weitere Informationen und ein kurzes Übersichtsvideo finden Sie hier

oder melden Sie sich jetzt für einen 14-tägigen kostenlosen Test an!

Be the first to comment