Unternehmen unterschiedlichster Branchen und Sektoren setzen sich momentan mit der Einführung eines Security Operations Center (oder kurz SOC) auseinander. Für viele scheint es der Schlüssel zu sein, um die zunehmend komplexen und raffinierten Cyber-Angriffe abwehren zu können, viele stehen damit aber vor einer ebenso großen Herausforderung. [...]

Was ist ein Security Operations Center?

Die Aussage, dass ein mit ausreichenden Mitteln versorgter Angreifer in praktisch jedes Unternehmen und jede Organisation eindringen kann ist hart, aber als allgemeingültig anzusehen. Viele Security-Experten stellen deswegen nicht mehr die Frage ob, sondern wann ein Angriff gegen ein Unternehmen erfolgreich ist. Alles eine Frage der Zeit? Ein Paradigmenwechsel scheint notwendig.

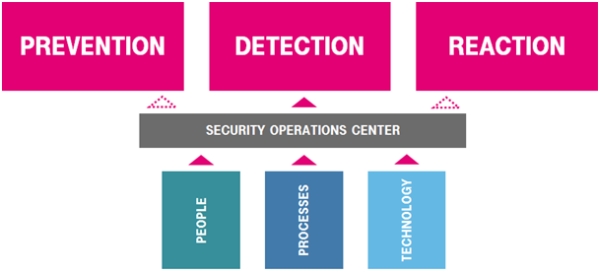

Grundsätzlich lassen sich Sicherheitsmaßnahmen in drei Kategorien einteilen: Prävention, Detektion und Reaktion. Die meisten Unternehmen haben präventive Sicherheitsmaßnahmen wie Firewalls, Anti-Malware Lösungen und vielleicht auch Intrusion Prevention Systeme im Einsatz. Diese sind auch heute noch wichtige Bestandteile eines Security-Konzeptes, aber offensichtlich nicht in der Lage, Angriffe zuverlässig erfolgreich abzuwehren – Prävention alleine reicht also nicht mehr aus. Ein CISO sollte sich deswegen zwei Fragen stellen:

- Wie schnell werden Angriffe auf mein Unternehmen erkannt?

- Wie schnell und gut sind wir in der Reaktion auf erfolgreiche Angriffe?

Genau hier setzt ein Security Operations Center an: Ein SOC besteht üblicherweise aus einem Team an Security Analysten, welche die Aufgaben haben, Sicherheitsangriffe zu erkennen, zu analysieren, Gegenmaßnahmen abzuleiten und damit schließlich auch die Mitigation zu unterstützen.

Ein SOC lässt sich grob in die Bereiche Personal, Technologie und Prozesse unterteilen.

- Personal

Die Security Analysten bilden das Herz des SOCs. Trotz allen technischen Weiterentwicklungen und Fortschritten im Bereich der künstlichen Intelligenz gibt es nach wie vor keinen Ersatz für den menschlichen Analysten – eine Veränderung ist auch in nächster Zukunft nicht absehbar. Kernaufgabe der Analysten ist dabei die Triage: Jede Auffälligkeit bzw. Anomalie welche gemeldet wird, muss einer Analyse unterzogen werden. Dabei werden False Positives aussortiert, Standardfälle nach Prozess abgearbeitet und kniffligere Fälle an die Senior Analysten eskaliert. Durch die Analyseergebnisse müssen entsprechende Gegenmaßnahmen abgeleitet werden, welche vom SOC selber und/oder in Zusammenarbeit mit anderen Bereichen umgesetzt werden. Neben der Triage gibt es ebenso proaktive Aufgaben wie Vulnerability Scanning, Hunting oder Threat Intelligence, als auch den laufenden Betrieb und die Weiterentwicklung aller für das SOC benötigten Technologien und Werkzeugen. Die Anforderungsprofile an das Personal sind dabei vielfältig. Ein gutes und breites Basiswissen in den Bereichen IT-Architektur und -Engineering, Netzwerkprotokolle, Betriebssysteme, Penetration Testing, Kryptographie und Skriptsprachen ist dabei allerdings immer wichtig. Der Grad an Spezialisierung ist vergleichsweise hoch, übliche Rollen in einem SOC sind beispielsweise Malware Analyst, Reverse Engineer, Forensic Expert, Cyber Threat Intelligence Expert, Vulnerability & Advisory Expert, Data Scientist, Security Operator, SOC Manager u.a. - Technologie

Damit die Analysten ihrer Arbeit nachgehen können, müssen diese in die Lage versetzt werden, die Bedrohungslage erkennen und bewerten zu können – dafür braucht es die richtigen Informationen und die richtigen Werkzeuge. Ein Security Information and Event Management (SIEM) System bildet dabei meist die zentrale Plattform. Hier werden alle Informationen (Logs, Events, Netzwerk-Flows, Ergebnisse von Schwachstellenscans, etc.) zusammengeführt und für die Analysten durchsuchbar gemacht. Durch Korrelation der gesammelten Daten können auch komplexe Angriffsmuster erkannt werden. Neben dem SIEM benötigt das SOC in der Regel noch zahlreiche andere Tools, welches die Analysten bei ihren Aufgaben unterstützen.Wichtig dabei zu beachten ist, dass alle Werkzeuge, insbesondere das SIEM mit vordefinierten Regelsätzen der Hersteller, an das jeweilige Unternehmen und dessen Risiken und Bedürfnisse angepasst werden müssen – ansonsten wird der Nutzen der Tools nur minimal sein.

- Prozesse

Das Bindeglied zwischen den Security Analysten, den Tools des SOCs und dem Unternehmen bilden Schnittstellen und Prozesse. Das Zusammenspiel der verschiedenen Stakeholder und die Integration des SOCs in die Unternehmensprozesse wie z.B. zum Risiko Management des Unternehmens sind dabei essentiell. Die Abbildung der IT-Infrastruktur und deren Assets in den Tools des SOCs ist ein weiterer Erfolgsfaktor.

Make or Buy?

Ein Security Operations Center trägt wesentlich zur Unternehmenssicherheit bei. Unternehmen müssen sich die Frage stellen, ob sie selber ein SOC aufbauen und betreiben möchten, oder diese Leistung bei einem vertrauenswürdigen Partner zukaufen. Eine allgemeingültige Antwort auf diese Frage gibt es nicht, wobei wir beobachten, dass wenige Entscheidungskriterien meist die Richtung vorgeben: Security Analysten in nötiger Qualität und Quantität zu beschäftigten und die damit verbundenen Personalkosten stellen dabei eine Hürde dar (3 Vollzeitstellen sind eine Minimalanforderung, soll 7×24 gearbeitet werden sind 5 Vollzeitangestellte pro Analystenrolle realistisch). Des Weiteren dauert der Ramp-Up eines ausgereiften SOCs nach unseren Erfahrungswerten im Schnitt 18 bis 24 Monate – zu lange für die meisten Unternehmen.

Sich deshalb einen erfahrenen Partner für dieses sensible Thema zu holen macht also durchaus Sinn. Das “Security Operations Center as a Service” (SOCaas) bietet Zugang zu Fachexperten, erprobter Technologie, abgestimmten Prozessen und schnelles Service-Onboarding zu vorhersehbaren Kosten. Achten Sie allerdings bei der Auswahl auf wichtige Kriterien wie Vertrauenswürdigkeit, Markterfahrung und Referenzen des Anbieters.

Weitere Infos unter: blog.t-systems.at

Be the first to comment