Die Pandemie hat gezeigt, dass Schulen in der Digitalisierung weit hinterher hinken. Die Lösung könnte eine zentrale "digitale Bildungsarchitektur" sein. [...]

Die Corona-Pandemie hat die Defizite der Schulen in Sachen Digitalisierung aufgezeigt, der Handlungsbedarf ist offensichtlich geworden. Die Möglichkeiten des Homeschooling ließen sich nicht überall ausreizen, da die Digitalisierung vor der Pandemie weder von den verantwortlichen Behörden noch von den Schulen selbst flächendeckend angegangen worden war. Dabei ist das Thema nicht neu, es gibt die Strategie „Bildung in der digitalen Welt“ von der Kultusministerkonferenz, in der die folgende Handlungsfelder genannt werden:

- Bildungspläne und Unterrichtsentwicklung, curriculare Entwicklungen,

- Aus-, Fort- und Weiterbildung von Erziehenden und Lehrenden,

- Infrastruktur und Ausstattung,

- Bildungsmedien, Content,

- E-Government, Schulverwaltungsprogramme, Bildungs- und Campusmanagementsysteme,

- rechtliche und funktionale Rahmenbedingungen.

Die Kultusminister wissen also, dass der Bildungsauftrag auch in der digitalen Welt gilt und nun mit Hochdruck gestaltet werden muss. Sie fordern eine gesamtgesellschaftliche Anstrengung, ein Wunsch, den wir als Verband Cross-Business-Architecture Lab e. V. (CBA-Lab) gerne aufgreifen. Da wir uns intensiv mit der digitalen Transformation von Organisationen beschäftigen, möchten wir unsere Erfahrungen und Erkenntnisse für die Weiterentwicklung des Bildungsauftrags in der digitalen Welt aus dem Blickwinkel der Architektur einbringen.

Methoden für die Digitale Bildungsarchitektur

Das Thema Digitale Bildungsarchitektur ist komplex und darf nicht naiv angegangen werden, es gibt aber bewährte Methoden, um die Aufgabe zu bewältigen. Sicher ist:

- Die Schulen können mit dieser Herausforderung nicht allein gelassen werden, und die öffentliche Finanzierung von Endgeräten adressiert nicht das Problem.

- Es ist kein Hexenwerk: Die Lösungswege sind methodisch etabliert und können beschritten werden.

Mithilfe einer in verschiedenen Organisationen bewährten Methode werden wir aufzeigen, wie eine digitale Bildungsarchitektur aussehen kann und welche Bereiche hierfür wichtig sind. Architektursicht bedeutet, dass wir Gesamtzusammenhänge aufzeigen möchten, da viele digitale Elemente, Bereiche und Anforderungen in der Schulbildung zusammenspielen.

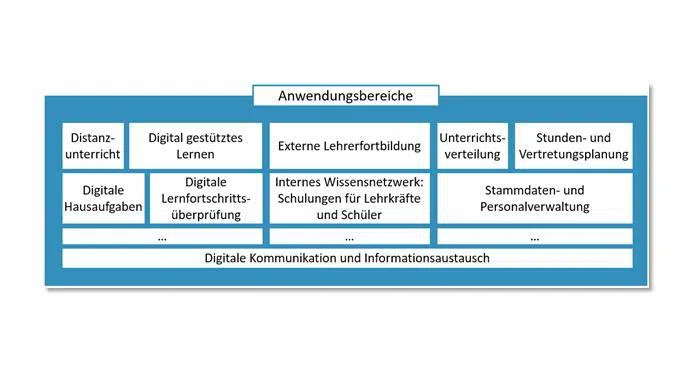

Bevor über technisch-infrastrukturelle Umsetzungsmöglichkeiten nachgedacht werden kann, muss im ersten Schritt geklärt werden, welche Fähigkeiten für die digitale Vermittlung von Wissen und Kompetenzen sowie auch in der Schulverwaltung benötigt werden. Das kann sich je nach Schulformen und einzelnen Schulen unterscheiden. Anschließend gilt es in Schritt zwei, die Anwendungs- und Funktionsbereiche zu beschreiben – Homeschooling, digitale Prüfungen, Vertretungs- und Stundenplan, um nur ein paar Beispiele zu nennen.

Erst wenn diese beiden Schritte erfolgt sind, kann geprüft und entschieden werden, mit welcher technischen Infrastruktur diese Anforderungen zu erfüllen sind, welche Hard- und Software sowie IT-Services also anzuschaffen sind.

Damit eine solche Bildungsarchitektur in drei Schritten effektiv und effizient gestaltet werden kann, ist ein einheitlicher und integrativer Architekturansatz über alle Schulen hinweg sinnvoll. Ergebnis sollte sein, dass die Schulen ähnliche technische Infrastrukturen haben, aber einzelne Schulen und Schultypen jeweils eigene Aspekte zur Geltung bringen können. Die Schulen bauen also auf eine gemeinsamen digitalen Bildungsplattform auf und können doch ihre individuellen digitalen Fähigkeiten umsetzen.

Solch ein integrativer Ansatz vermeidet organisatorischen und finanziellen Mehraufwand sowie redundante Tätigkeiten. Zudem lassen sich so zukünftige Bedarfe der Schulen schrittweise in die Architektur integrieren. Eine solche Architektur sollten „digitale Bildungsarchitekten“ mit hoher IT-Kompetenz gestalten. Sie können gleichartige Bedarfe und Problemstellungen der Schulen identifizieren und abbilden, die Lösungen stehen dann auch allen anderen Schulen zur Verfügung.

Was heißt das für die Schulen selbst? Sie müssten sich Gedanken zu ihren Anforderungen an eine solche digitale Architektur machen und für sich klären, wie viele Personen welche Leistungen in welchem Zusammenhang nutzen sollen. Nur unter dieser Voraussetzung können Maßnahmen rund um Technik und Infrastruktur formuliert und umgesetzt werden. Digitale Anwendungsbereiche wie Distanzunterricht, Kommunikation, Hausaufgaben und Lehrerfortbildung erfordern jeweils grundlegende technisch-infrastrukturelle Maßnahmen. Sie sind Bausteine einer digital gestützten Bildungsarchitektur.

Anwendungsfall Distanzunterricht als Beispiel

Wir picken uns nun den Anwendungsbereich Distanzunterricht heraus und zeigen an diesem Beispiel, wie sich mittels Enterprise Architecture Management (EAM) die dafür nötige technisch-infrastrukturelle Architektur ermitteln lässt. Voraussetzung für Distanzunterricht ist – unabhängig von der Schulform – eine Kommunikationsplattform, damit die Wissensvermittlung und der Informationsaustausch zwischen Lehrkräften und Schülern möglich wird.

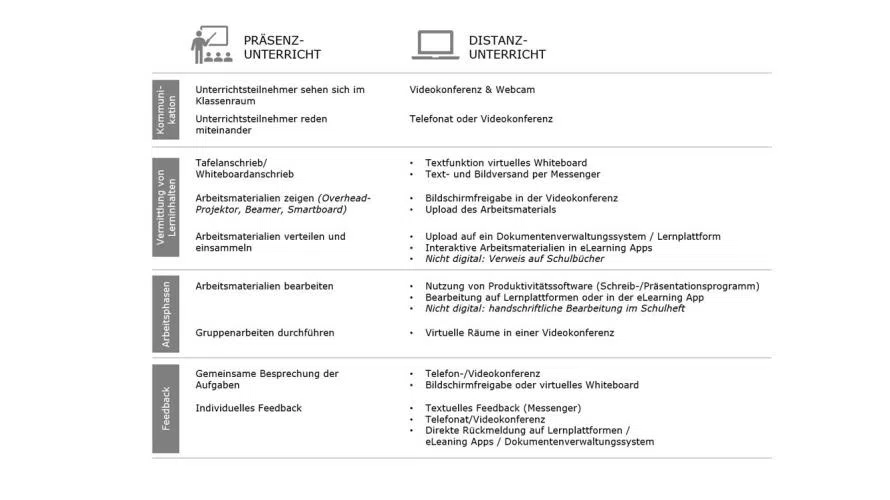

Die didaktische und methodische Konzeption des Präsenzunterrichts muss also in geeigneter Art und Weise auf den digitalen Distanzunterricht übertragen werden, denn bislang sind Arbeitsmaterialien, Interaktions- und Kommunikationsansätze auf die physische Präsenz der Schüler und Lehrkräfte im Klassenraum zugeschnitten.

Die in der folgenden Tabelle abgebildeten Funktionen lassen sich mithilfe verschiedener Softwareprodukte zur Verfügung stellen. Dabei zeigt sich, dass sich eine Reihe von Aufgaben bereits mit einem leistungsfähigen Videokonferenzsystem abdecken lässt. Auf unseren Anwendungsfall Distanzunterricht ist also die Nutzung eines Videokonferenzsystems die erste Antwort.

Auch Lernplattformen und E-Learning-Apps könnten ergänzend für den Distanzunterricht eingesetzt werden, aber sie decken nur einen Teil der Anforderungen ab, dafür aber auch andere, die nicht im Fokus dieses Beispiels stehen, etwa „Lernen mit digitalen Medien“ oder „Lernfortschrittskontrolle“.

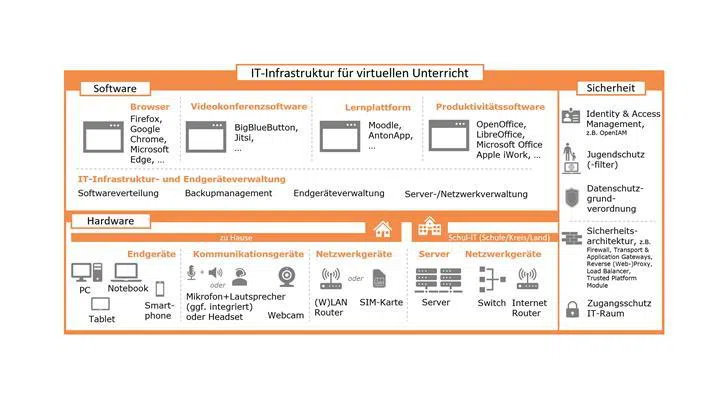

Wenden wir uns nun der erforderlichen technisch-infrastrukturellen Architektur für die Einführung des Videokonferenzsystems zu. Als Option ziehen wir beispielhaft die Open-Source-Lösung „BigBlueButton“ heran. Sie bietet den Nutzern über Video-Calls hinaus zahlreiche Funktionen, etwa die Nutzung eines Whiteboards, virtuelle Räume oder Chat. Damit sowohl Lehrkräfte als auch Schülerinnen und Schüler BigBlueButton nutzen können, benötigen sie entsprechende Software-, Netzwerk- und Hardwarekomponenten sowie unterstützende Prozesse für die Einrichtung, den sicheren Betrieb und die Wartung.

BigBlueButton ist eine Webanwendung, sie muss also über einen Browser geöffnet werden. Empfohlen werden Firefox und Google Chrome. Browser werden auf den Endgeräten installiert. Abhängig vom Betriebssystem der Endgeräte (zum Beispiel Microsoft Windows, Mac OS, Linux, iOS oder Android) sind Browser vorinstalliert. Zu den üblichen Endgeräten zählen PC, Notebook, Tablet oder Smartphone.

Aufgrund der Displaygröße und Bedienbarkeit empfiehlt sich für den digitalen Unterricht ein Notebook oder ein PC. Ohne externe Tastatur fällt es auf Dauer schwer, mit einem Tablet alle Aufgaben während des Distanzunterrichts zu erledigen, auch wenn es einen Stylus für die handgeschriebene Eingabe gibt. Hinzu kommen ein Headset und eine Webcam, falls das Endgerät letztere nicht bereits integriert hat. Ein Headset ist dem im Endgerät integrierten Mikrofon und Lautsprecher vorzuziehen, da es zu unangenehmen Echos kommen kann, wenn Geräte die Audioausgabe wieder zurückleiten.

Netzwerk- und Serverinfrastruktur

Eine ausreichend schnelle und stabile Internetverbindung ist ebenfalls Voraussetzung für den digitalen Unterricht mit BigBlueButton. Lehrkräfte wie Schüler benötigen dafür zu Hause einen Internetanschluss und einen Router mit LAN- und/oder WLAN-Option. Alternativ kann auch das Mobilfunknetz verwendet werden. Dafür muss das Endgerät SIM-fähig sein. Über die SIM-Karte und entsprechendes Datenvolumen kann man sich dann mit dem Internet verbinden, sofern ausreichend Mobilfunk-Bandbreite vorhanden ist.

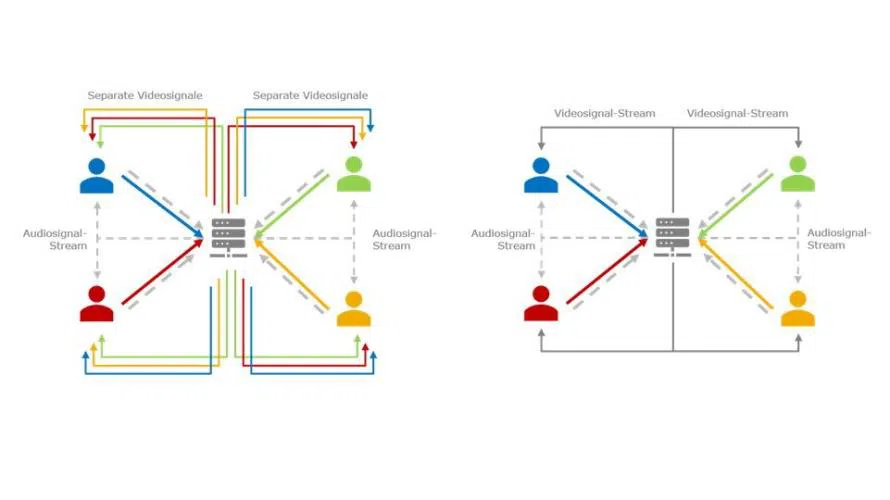

Videokonferenzsysteme unterscheiden sich untereinander in der Verarbeitung von Video- und Tonsignalen der Konferenzteilnehmer. Während andere Software beide Signale zusammenführt, komprimiert, herunterskaliert und dadurch Bandbreite und Rechenleistung spart, wird bei BigBlueButton lediglich mit dem Tonsignal so verfahren. Das bedeutet, je mehr Personen mit Ton und Bild an einer BigBlueButton-Videokonferenz teilnehmen, desto mehr Bandbreite und Rechenleistung aller teilnehmenden Geräte, also Übertragung einer Datenmenge pro Sekunde und Prozessorauslastung, wird benötigt, um eine ausreichende Übertragungsqualität zu erreichen (vgl. Abbildung unten). Dadurch ergibt sich in der Regel eine begrenzte Anzahl von Benutzern pro Videokonferenz von weniger als 20 Teilnehmern.

Den größten Einfluss auf die zu übertragende Datenmenge hat auf der Seite der Endbenutzer die Anzahl der Konferenzteilnehmer mit jeweils eingeschaltetem Mikrofon und Kamera sowie die Bildschirmfreigabe. BigBlueButton empfiehlt den Nutzern eine Mindestbandbreite von 0,5 Mbit/s im Upload und 1 Mbit/s im Download. Wesentlich mehr leisten müssen die Server, auf denen BigBlueButton für die Lehrkräfte sowie Schülerinnen und Schüler installiert ist. Netzwerk-Switches leiten die über das Internet übertragenen Daten an die Server.

Ein Beispiel in Zahlen

Mithilfe der Anzahl der Teilnehmer T einer Videokonferenz, der Webcam-Nutzer W, die ihre Webcam eingeschaltet haben, und der von BigBlueButton unterstützten Webcam-Auflösung beziehungsweise deren benötigter Datenmenge D (0,25 Mbit/s bei kleiner Auflösung, 0,4 Mbit/s bei mittlerer Auflösung, 0,6 Mbit/s bei hoher Auflösung), lässt sich die erforderliche eingehende Bandbreite B¬_in=W*D sowie die ausgehende Bandbreite B_out=W*(T-1)*D für die Server ermitteln. Hinzu kommen zu übertragende Datenmengen für geteilte Bildschirme und Audioinformationen der Mikrofone. Das Teilen von Bildschirmen fällt mit 0,2 Mbit/s bis 1 Mbit/s stark ins Gewicht.

Für eine Schule mit 40 Klassen á 28 Schülerinnen und Schüler, also 1120 Schülerinnen und Schüler insgesamt, bedeutet das bei parallelem Unterricht:

T_Schule=1160, nämlich 1120 Schülerinnen und Schüler und 40 Lehrkräfte

T_Klasse=29, nämlich 28 Schülerinnen und Schüler und eine Lehrkraft

Bestenfalls nutzen nur die Lehrkräfte ihre Webcam in schlechter Auflösung und teilen den Bildschirm mit geringstmöglicher Datenübertragung. Dann gilt für jeweils eine der 40 parallelen Videokonferenzen:

W =1

D_webcam= 0,25 Mbit/s

D_screensharing=0,2 Mbit/s

B_in=W*D =1*D_webcam+1*D_screensharing=0,45 Mbit/s

oder für alle Klassen insgesamt 40*0,45 Mbit/s=18 Mbit/s

B_out=W*(T_Klasse-1)*D=1*28*0,45 Mbit/s=12,6 Mbit/s

oder für alle Klassen insgesamt 40*12,6 Mbit/s=504 Mbit/s˜0,5 Gbit/s

Im Extremfall sind alle Teilnehmer per hochauflösender Webcam zugeschaltet und jeweils eine Person teilt ihren Bildschirm mit höchstmöglicher Datenübertragung. Dann gilt für jeweils eine der 40 parallelen Videokonferenzen:

W=29

D_webcam=0,6 Mbit/s

D_screensharing=1 Mbit/s

B_in=W*D=29*D_webcam+1*D_screensharing=18,4 Mbit/s

oder für alle Klassen insgesamt 40*18,4 Mbit/s=736 Mbit/s

B_out=W*(T_Klasse-1)*D=29*28*1,6 Mbit/s=1.299,2 Mbit/s˜1,3 Gbit/s

oder für alle Klassen insgesamt 40*1,3 Gbit/s=52 Gbit/s

Zum Vergleich: Ein 16.000er DSL-Anschluss ermöglicht als eingehende Bandbreite (Download) maximal 16 Mbit/s, als ausgehende Bandbreite (Upload) nur maximal 2 Mbit/s. Die Beispielrechnung für nur eine Schule zeigt, dass eine stabile und insbesondere skalierbare Infrastruktur unerlässlich ist und professionell umgesetzt werden muss. Während der Kernunterrichtszeiten, zu der alle Schulformen auf die Infrastruktur zugreifen müssen, besteht eine erheblich größere Last der Bandbreite und Rechenleistung als zu Randzeiten am späten Nachmittag oder am Wochenende.

Um die Fragen „Wer kann die Infrastruktur bereitstellen?“ und „Wie muss die Infrastruktur für einen sicheren Betrieb aussehen?“ beantworten zu können, findet sich nachfolgend eine Übersicht verschiedener Betriebsmodelle für eine Videokonferenzplattform:

Um den Fokus auf dem Bildungsauftrag der Schulen zu behalten, ist es zielführend, IT-Experten in den Aufbau und Betrieb der erforderlichen Infrastruktur einzubinden. Ein einheitlicher und übergreifender Ansatz und dessen Umsetzung sind wesentlich effizienter. Der Einkauf von Software- oder Infrastrukturdiensten bietet zudem immer die Möglichkeit eines Anbieterwechsels. Eigene Rechenzentren beziehungsweise eigene Hardware erschweren hingegen flexible Anpassungen an den Diensten, die für die Schulen bereitgestellt werden.

Entscheidet man sich für den eigenen Betrieb der Infrastruktur, ergeben sich viele Aspekte, die im Rahmen der Architektur zu beachten sind. Wie auf den physischen Endgeräten der Nutzer (Notebook, Tablet etc.), so müssen auch auf den Servern entsprechende Betriebssysteme installiert sein.

Der BigBlueButton-Server erfordert das Linux-Betriebssystem Ubuntu. Auch die Minimalanforderungen an die Hardware werden von BigBlueButton beschrieben, um eine stabile Nutzung der Videokonferenzplattform zu gewährleisten. Dazu gehört beispielsweise die Rechenleistung (CPU), die ein Server erbringt. Zur Verarbeitung der Audiodaten ist es die Aufgabe des Servers mit seiner Rechenleistung alle Audiokanäle der Konferenzteilnehmer zu mischen und dieses gemischte Signal an jeden Teilnehmenden zu verteilen.

Weiterhin sind umfassende technische, aber auch organisatorische Maßnahmen erforderlich, um den Zugriff auf die Server zu schützen. Sicherheitsarchitekturen beschreiben zahlreiche Komponenten, die weit über Firewalls hinausgehen und sowohl auf Softwareebene als auch auf Netzwerk- und Hardwareebene umgesetzt werden müssen. Hinzu kommen Sicherheitsmaßnahmen für das Rechenzentrum und den Zugriff auf die physischen Server selbst.

Endgerätemanagement und Zugriffsschutz

Nach wie vor arbeiten viele Lehrkräfte, Schülerinnen und Schüler mit ihren privaten Endgeräten. Bei individuell auftretenden technischen Problemen kann daher nur schwer geholfen werden. Die Digitalisierungsstrategie für Schulen sieht in vielen Bundesländern vor, die Lehrkräfte, teilweise auch die Schülerinnen und Schüler mit einheitlichen Endgeräten auszustatten.

Eine zentrale Endgeräteverwaltung mit strukturierten Prozessen ist dabei unerlässlich, da veraltete Geräte zurückgenommen, durch neue ersetzt, eingerichtet und ausgegeben werden müssen. Hinzu kommt die zeitweise Ausgabe und Rücknahme von Geräten zum Beispiel für Vertretungskräfte.

Softwareverteilungssysteme stellen sicher, dass nur genehmigte Software installiert ist. Gleichzeitig können (sicherheits-)relevante Updates und neue, standardisierte Software auf Endgeräte aufgespielt werden, ohne dass Lehrkräfte, Schülerinnen und Schüler vor Ort auf Hilfe angewiesen sind.

Identity-und-Access-Management-(IAM-) Systeme verwalten Nutzeraccounts, stellen die Identität sicher und autorisieren Lehrkräfte und Schüler mit ihren Accounts zur Nutzung von Endgeräten und Software. Ein Single-Sign-On-(SSO-)Service erleichtert den Nutzenden das Arbeiten. Lehrkräfte und Schüler können sich sowohl an Endgeräten als auch in verschiedener Software mit ein und demselben Account anmelden.

Bekanntlich ist die Fluktuation an Schulen weitaus höher als in einem typischen Unternehmen. Ein IAM-System erhöht zusammen mit einem organisierten Vorgehen die Informationssicherheit an den Schulen und standardisiert das sogenannte User-Lifecycle-Management. Die Accounts der Vertretungskräfte Schüler können bereits beim Erstellen mit einem Ablaufdatum versehen werden, um einen unberechtigten Zugriff auf Systeme und Daten zu verhindern.

Daten- und Jugendschutz

Insbesondere bei Minderjährigen müssen Schulen bei der Auswahl der zur benutzenden Software für den virtuellen Unterricht sowohl den Datenschutz als auch den Jugendschutz als weitere Sicherheitsaspekte berücksichtigen. Es geht hier um die Verarbeitung personenbezogener Daten und damit um alle Informationen, die sich laut Datenschutzgrundverordnung (DSGVO) „auf eine identifizierte oder identifizierbare natürliche Person beziehen“.

Schulen müssen daher für den digitalen Unterricht Software auswählen, die nur zwingend notwendige personenbezogene Daten verarbeitet, diese Daten keinen Dritten zugänglich macht und sie löscht, sobald der Zweck der Verarbeitung erfüllt ist. BigBlueButton ist in dieser Hinsicht – mit Installation auf entsprechender Infrastruktur und geeigneten Organisationsprozessen – eine DSGVO-konforme Lösung.

Rechtsunsicherheit besteht unterdessen bei kommerziellen Lösungen wie Microsoft Teams, die als Service eingekauft und von einigen Schulen als stabile Alternative genutzt werden, um ihren Bildungsauftrag ausführen zu können. Dieser Unsicherheit steuern nun Unternehmen wie Microsoft entgegen und setzen zusätzliche Maßnahmen für den Datenschutz um. In jedem Fall bedarf es bei der Nutzung eines Videokonferenzsystems der freiwilligen Zustimmung der Schülerinnen und Schüler beziehungsweise ihrer gesetzlichen Vertreter.

Ebenso sind Maßnahmen für den Jugendschutz umzusetzen. Endgeräte, die von Bildungsorganisationen an die Schüler herausgegeben werden, sind mit geeigneten Jugendschutzfiltern zu versehen. Bei privaten Geräten sind die Eltern angehalten, entsprechende Vorkehrungen zu treffen. Sowohl für die Endgeräte als auch für verschiedene Browser und andere Software bieten Hersteller sowie unabhängige Anbieter größtenteils kostenlose Jugendschutzvorkehrungen an. Diese umfassen beispielsweise Einschränkungen von Downloads und Installationen ungeeigneter oder nicht-kostenfreier Apps, die Einstellung der Nutzungsdauer und -zeiten, Filter für Werbung, Webzugriffe und Websuchen oder auch inhaltsbasiertes Filtern von Webseiten.

Auch für die Notbetreuung in der Schule vor Ort ist darauf zu achten, die Nutzung des WLANs über vorkonfigurierte und mit Jugendschutzfiltern ausgestattete Zugangsprofile des Internet-Routers zu steuern. Das reine Sperren (Blacklist) oder Zulassen (Whitelist) von Internetseiten ist ein Anfang, aber nicht so sicher wie ein Inhaltefilter, der den Zugriff auf Webseiten basierend auf deren Inhalt erlaubt oder verweigert.

Die sichere Nutzung von IT-Systemen hängt selbstverständlich auch von den Nutzenden selbst ab. Schulungen für Lehrkräfte sowie Schüler sollten so durchgeführt werden, dass aus organisatorischer Sicht ein reibungsloser Distanzunterricht stattfinden kann.

Ein sicheres Passwort bildet die Grundlage. Zusätzliche Sicherheit bietet die so genannte Multi-Faktor-Authentifizierung (MFA). Standardmäßig identifizieren sich Nutzer mit ihrem Wissen, indem sie das geheime Passwort nutzen. Für die MFA werden weitere Faktoren hinzugezogen, etwa der Besitz eines Geräts (Versand eines Tokens per SMS) oder biometrische Merkmale (Fingerabdruck). Ein Identitätsdiebstahl und missbräuchliche Nutzung von Systemen werden durch MFA enorm erschwert.

*Mirjam Bayatloo ist Senior Enterprise Architect bei Fresenius Netcare und engagiert sich im Cross Business Architecture Lab e.V. (CBA-Lab).

**Olaf Reimann ist verantwortlich für Enterprise Architecture Management bei der Benteler Gruppe und engagiert sich im Cross Business Architecture Lab e.V. (CBA-Lab).

Be the first to comment