RSA und AES, Public und Private Key, asymmetrische und symmetrische Verschlüsselung, digitale Signatur und Zertifikate. Was steckt hinter diesen Begriffen rund um Verschlüsselung? Unsere FAQ liefern die Antworten. [...]

WAS SIND DIE VOR- UND NACHTEILE VON ASYMMETRISCHER VERSUS SYMMETRISCHER VERSCHLÜSSELUNG?

Der wichtigste Nachteil symmetrischer Verschlüsselungsverfahren ist, dass der generierte Schlüssel sowohl für die Verschlüsselung als auch für die anschließende Entschlüsselung zuständig ist. Tauschen zwei Personen verschlüsselte Nachrichten untereinander aus, so müssen beide über denselben Schlüssel verfügen. Beim Austausch der Schlüssel muss demnach ein geschützter Kanal vorhanden sein. Da dies meist nicht der Fall ist, hat ein Feind die Chance, die geheimen Schlüssel bei der Übertragung abzufangen.

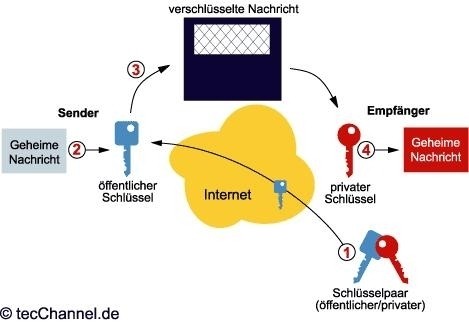

Beim asymmetrischen Verfahren ist genau die erhöhte Sicherheit und Bequemlichkeit der Vorteil: Private Schlüssel müssen hier nie übertragen oder jemanden gezeigt werden. Ein weiterer wichtiger Vorteil von asymmetrischer Verschlüsselung ist die Möglichkeit der elektronischen Unterschrift.

Ein Nachteil der asymmetrischen Verschlüsselung ist der hohe Aufwand für die Ver- und Entschlüsselung, was sich deutlich auf die Geschwindigkeit auswirkt: Symmetrische Verschlüsselungsverfahren sind im Allgemeinen schneller als asymmetrische Verfahren, da der Algorithmus insbesondere bei großen Datensätzen deutlich langsamer arbeitet als der von symmetrischen Verfahren.

WO WERDEN ASYMMETRISCHE VERFAHREN AM HÄUFIGSTEN EINGESETZT?

Die Eigenschaften von asymmetrischen Kryptosystemen machen ein breites Einsatzgebiet möglich. Asymmetrische Verfahren werden heutzutage zum Beispiel im E-Mail-Verkehr ebenso wie in kryptografischen Protokollen wie SSL/TLS verwendet. In größerem Umfang eingesetzt wird beispielsweise das Protokoll https zur sicheren Kommunikation eines Web-Browsers mit einem Server. Ein häufiges Einsatzgebiet ist zudem die digitale Signatur.

WO LASSEN SICH BESSER SYMMETRISCHE VERFAHREN EINSETZEN?

In einigen Fällen ist die aufwendige asymmetrische Kryptographie nicht notwendig, und es genügt symmetrische Kryptografie. Dies betrifft Umgebungen, in denen eine sichere Schlüsselvereinbarung möglich ist, beispielsweise durch persönliche Treffen von Nutzern. Auch Umgebungen, in denen eine zentrale Autorität alle Schlüssel kennt und managt, wie bei geschlossenen Bankensystemen, eignen sich für symmetrische Verfahren.

Wenn die Zentrale bereits alle Schlüssel kennt, gibt es kaum Vorteile, wenn einige nun öffentliche und andere private Schlüssel genannt werden. Ebenso ist asymmetrische Kryptografie in Einzelnutzerumgebungen unnötig. Zur Chiffrierung persönlicher Dateien genügt beispielsweise ein symmetrisches Verfahren. Allgemein ist asymmetrische Verschlüsselung für offene Mehrnutzerumgebungen besser geeignet.

LASSEN SICH ASYMMETRISCHE UND SYMMETRISCHE VERSCHLÜSSELUNGSVERFAHREN KOMBINIEREN?

Ja, mit sogenannten hybriden Verschlüsselungen. Dabei werden die Daten selbst mit einem symmetrischen Verfahren verschlüsselt. Gleichzeitig wird der symmetrische Schlüssel mit dem öffentlichen Schlüssel der Gegenstelle verschlüsselt bzw. eingehüllt. Damit wird vermieden, dass große Datenmengen mit dem langsamen asymmetrischen Verfahren ver- und entschlüsselt werden müssen. Lediglich der Schlüssel des symmetrischen Verfahrens muss auf diese Weise ver- und entschlüsselt werden. Die Gegenstelle kann den symmetrischen Schlüssel anschließend mit dem eigenen privaten Schlüssel entschlüsseln und erhält somit den symmetrischen Schlüssel, um die eigentliche Nachricht zu entschlüsseln.

Be the first to comment