Um online sowohl sicher als auch produktiv zu bleiben, sollten Sie weise Entscheidungen treffen und geeignete Maßnahmen ergreifen. Wir verraten Ihnen, wie Sie Ihr Risikolevel bestimmen und welche Security-Maßnahmen Sie ergreifen können, um im (Arbeits-)Alltag sicher im Netz unterwegs zu sein. [...]

HÄNDE WEG VON MEINEN DATEN!

Cookies sind aufgrund der Informationen die sie beinhalten, bevorzugte Ziele von Cyberkriminellen. Das gilt in besonderem Maße für diejenigen mit E-Mail-Daten, Account-Informationen und Passwörtern. Die Auswirkungen können gravierend sein. Sogenannte Cross-Site-Scripting-Angriffe nutzen JavaScript auf einer Website, um User- und Session-Infos aus den Cookies zu extrahieren. Anschließend können Cyberkriminelle die digitalen Identitäten unter anderem zur Verschleierung ihrer Aktivitäten nutzen.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Erste Maßnahme: Blockieren Sie Cookies, wann immer es möglich ist. Grundsätzlich wäre es am besten, alle Cookies zu blockieren – was aber dafür sorgen wird, dass viele E-Mail-Webdienste und soziale Netzwerke nicht mehr nutzbar sind. Blockieren Sie dennoch zumindest die Cookies von Drittanbietern und leeren Sie Ihren Browser Cache regelmäßig. Es ist zwar gängige Praxis, aber dennoch keine gute Idee, Ihre Passwörter im Browser abzuspeichern. Benutzen Sie stattdessen einen eigenständigen Passwort-Manager.

Tipp: Nutzen Sie für die Suche im Internet eine Suchmaschine, die nicht automatisch persönliche Informationen wie Ihre IP-Adresse oder andere Teile Ihrer digitalen Identität abspeichert – zum Beispiel DuckDuckGo. Dort müssen Sie zwar auf Auto-Complete-Suchen verzichten, dafür wird aber auch kein Bewegungsprofil über Ihre Person erstellt.

Wenn Sie Ihre Informationen gerne für sich behalten, empfiehlt sich wie bereits erwähnt der „Incognito“-Modus Ihres Browsers. Wenn keine Cookies gespeichert werden, gibt es auch nichts zu stehlen. Und wenn welche gespeichert werden, sollten Sie in Betracht ziehen, alle Cookies nach jeder Browser-Session zu löschen. Das wird Unbequemlichkeiten beim Login auf diversen Portalen nach sich ziehen, erhöht aber Ihre Sicherheit.

Browser-Erweiterungen sind nicht ungefährlich, können aber auch überaus nützlich sein. So wie das Tool Disconnect, das effektiv Tracking Cookies von Drittanbietern blockiert. Außerdem hindert das Script soziale Netzwerke daran, die von Ihnen besuchten Webseiten zu scannen und gibt Ihnen als Nutzer die Kontrolle. Empfehlenswert ist auch das Addon Ghostery, das alle gängigen Tracking-Skripte blockiert, dabei aber die Einrichtung einer Whitelist zulässt.

PHISHING? NICHT MIT MIR!

Bei Phishing-Seiten handelt es sich um betrügerische Internetseiten, die dazu entworfen wurden, persönliche Informationen der Nutzer abzugreifen. Das beschränkt sich nicht alleine auf Login-Daten für E-Mail- oder Bankkonten. Auch Malware kann so den Weg auf Ihren Rechner finden, um weitere sensible Informationen auszuspähen oder Geld zu erpressen.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

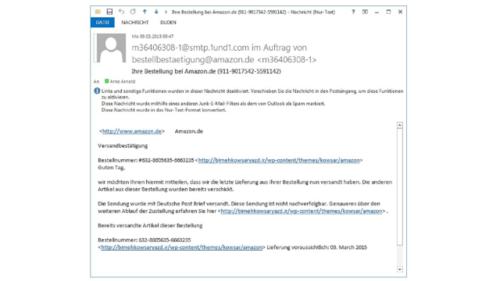

Erste Maßnahme: Verzichten Sie darauf, Links anzuklicken, die Sie per E-Mail erhalten. Füllen Sie keine Formulare aus, die Sie auf diesem Weg erhalten. Gefälschte E-Mails, beispielsweise von Versanddienstleistern, sind immer wieder massenhaft in Umlauf und warten nur auf Ihre persönlichen Informationen. Im Zweifel rufen Sie beim betreffenden Unternehmen an und fragen direkt nach. Gleiches gilt, wenn eine vermeintlich wichtige Aufforderung aus der Personalabteilung per E-Mail eintrudelt. Eine gängige Betrugsmethode sind auch gefälschte URLs, die teilweise mit Zahlen statt Buchstaben arbeiten („0“ ersetzt „O“, etc.) und nur schwer vom Original zu unterscheiden sind. Händisches Eintippen hilft an dieser Stelle, um auf der sicheren Seite zu sein.

Tipp: Teilen Sie persönliche Informationen ausschließlich auf Internetseiten, die den HTTPS-Standard nutzen. Denken Sie dabei daran, dass das Vorhängeschloss-Icon im Zeitalter frei verfügbarer SSL-Zertifikate nicht mehr ausreicht: Halten Sie nach einem Extended-Validation-SSL-Zertifikat Ausschau. Das erkennen Sie zum Beispiel daran, dass der Name des Unternehmens/der Institution in der Adressleiste angezeigt wird. Eine gute Option ist außerdem das Browser-Addon HTTPS Everywhere, das HTTPS-Verbindungen erzwingt. Wenn Sie viele E-Mails von Werbetreibenden erhalten, versuchen Sie, die Nachrichten im Text- statt im HTML-Format anzuzeigen. So erkennen Sie leichter, welcher Inhalt hinter einem Link steht.

Es ist kein leichtes Unterfangen, jeden Phishing-Versuch zu erkennen – einige sind extrem gut gemacht. Auch hier sollten Sie deshalb an die Grundlagen denken: Benutzen Sie nicht dasselbe Passwort für mehrere Accounts. Wird es gestohlen, sind alle damit verbundenen Konten kompromittiert. Sie sollten auch darauf achten, die persönliche und die berufliche Internetnutzung so gut wie möglich zu trennen. Nutzen Sie auch – und insbesondere für Finanzgeschäfte – die Möglichkeit zur Zwei-Faktor-Authentifizierung, um es kriminellen Hackern möglichst schwer zu machen.

Be the first to comment