Emotet ist wieder da: Laut dem US-Cybersecurity Unternehmen Proofpoint läuft derzeit eine Cyberkampagne, bei der die Angreifer den US-Wahlkampf geschickt nutzen, um die Malware Emotet zu verbreiten. [...]

Im Zuge der Kampagne wurden tausende von E-Mails an Organisationen in den USA verschickt, die einen infizierten Dateianhang im Word-Format enthielten. Die Emotet-Malware sorgt in den vergangenen Jahren immer wieder für Schlagzeilen, die Computerwelt hat dazu zuletzt im August ausführlich berichtet. Regelmäßig fallen ihr große und auch kleine Organisationen zum Opfer und kämpfen nach einer Infektion oft noch sehr lange mit den Schäden, die durch die Schadsoftware verursacht wurden.

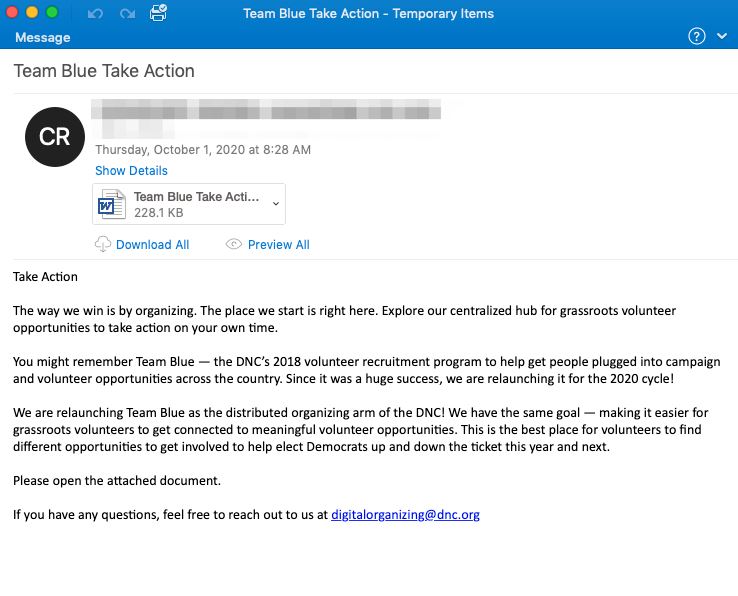

Proofpoint konnte nun eine weitere Cyberkampagne beobachten, bei der versucht wird, Emotet zu verbreiten. Diesmal nutzen die Hintermänner von Emotet den aufgeheizten US-Wahlkampf als Köder, um ihre potenziellen Opfer in die Falle zu locken. Bei der Angriffswelle wurden tausende von E-Mails mit dem Betreff „Team Blue Take Action“ an Hunderte von Organisationen in den USA geschickt. (siehe Abbildung unten). Team Blue steht dabei für die Demokratische Partei der USA. Die Angreifer versenden im Rahmen der Kampagne Dokumente im Word-Format, die mit der Malware Emotet infiziert sind.

Für ihren Angriff haben die Cyberkriminellen einen Originaltext von der Website der Demokraten kopiert und eine Zeile hinzugefügt, mit der der Empfänger aufgefordert wird, das angehängte Dokument zu öffnen. Dieses Word-Dokument trägt den Titel „Team Blue Take Action“ und enthält Makros, die, wenn sie vom Empfänger aktiviert werden, Emotet herunterladen und installieren. Emotet dient dabei zunächst nur als eine Art Türöffner und lädt in einem zweiten Schritt andere Schadsoftware wie Qbot „partner01“ und The Trick „morXXX“ (z.B. „mor125“).

Darüber hinaus existieren auch andere Betreffzeilen, unter denen diese E-Mails verschickt werden, wie: Valanters 2020, Detailed information, List of works, Volunteer oder Information. Und auch weitere Dateinamen wurden beobachtet, wie Team Blue Take Action.doc, List of works.doc, Valanters 2020.doc, Detailed information.doc oder Volunteer.doc.

Der Trend hin zu Ködern, die politische Themen aufgreifen, folgt nur wenige Tage nach der ersten von mehreren TV-Debatten des US-Präsidenten im Wahljahr 2020. Die Debatte fand ein breites Medienecho, und da der Wahltag näher rückt, fühlen sich wahrscheinlich viele Wähler angesprochen, sich freiwillig für politische Zwecke oder in irgendeiner Weise bei der Wahl zu engagieren. Es ist jedoch unwahrscheinlich, dass dieser Trend von einer bestimmten politischen Ideologie befeuert wird. Wie bei früheren Attacken, die aktuelle Themen wie COVID-19- oder Greta Thunberg aufgriffen, versucht TA542 – die Hackergruppe hinter Emotet – so viele Empfänger wie möglich zu erreichen, indem sie sich ein populäres Thema zunutze macht.

Aus der jetzigen Kampagne wird erneut deutlich, dass Angreifer gar nicht erst versuchen, technische Schwachstellen in großem Format anzugreifen, sondern den Menschen und seine Neugier – hier auch sein Engagement – auszunutzen. Es reicht also keineswegs, Virenscanner und Firewalls auf dem neuesten Stand zu halten. Ergänzt werden müssen diese technischen Maßnahmen folglich durch das Schulen, Trainieren und damit Sensibilisieren der Menschen für die Tricks der Cyberkriminellen. Denn nur durch das Zusammenspiel von Mensch und Technik lässt sich die digitale Sicherheit nachhaltig verbessern.

Weitere Informationen zur neuesten Cyberkampagne von TA542, finden Sie im aktuellen Blog von Proofpoint.

Be the first to comment