Intelligentes Lademanagement für E-Busflotten: Testbetrieb in Salzburg

Die Umstellung von fossil betriebenen Flotten auf E-Busse sowie der Betrieb von großen E-Busflotten sind mit großen Herausforderungen verbunden. […]

Die Umstellung von fossil betriebenen Flotten auf E-Busse sowie der Betrieb von großen E-Busflotten sind mit großen Herausforderungen verbunden. […]

Hersteller, die es versäumen, ihre Daten in Ordnung zu bringen, laufen Gefahr, gegenüber ihren Konkurrenten ins Hintertreffen zu geraten. Das zeigt ein aktueller Bericht von Hexagon. ITWELT hat bei Steffen Dilger, Vice President EMEA Central, Manufacturing Intelligence division bei Hexagon, nachgefragt. […]

Das CDP ist eine Forschungs- und Entwicklungsplattform für die industrielle Produktions- und Fertigungstechnik. […]

Vom smarten Skill Management bis zur autonomen Instandhaltung. […]

Energieeffizienz und Nachhaltigkeit, As-a-Service-Wirtschaftlichkeit, Automatisierung und Datensicherheit sind die Voraussetzungen für eine erfolgreiche Digitalisierung der öffentlichen Verwaltung – eine moderne All-Flash-Infrastruktur erfüllt alle Anforderungen. […]

Intelligente digitale Tools lindern Zeitnot beim Recruiting. […]

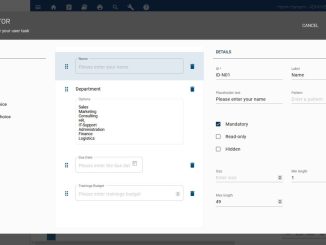

Wie Unternehmen mittels No-Code und Low-Code-Technologien die Verbreitung von Schatten-IT verhindern und Prozessautomatisierung erfolgreich gelingt […]

Roman Oberauer, Country Managing Director bei NTT Ltd. in Österreich, sagt im Interview mit der IT Welt.at, dass in Zeiten der Krise KI sowie Automatisierung neue Chancen für Unternehmen eröffnen können und menschliche Entscheidungen trotzdem unverzichtbar bleiben. […]

Der Fach- und Führungskräftemangel entwickelt sich zunehmend zum Problem für die Wirtschaft und Verwaltung in Österreich. Laut Prognosen des Industriewissenschaftlichen Instituts (IWI) fehlen in Österreich aktuell bis zu rund 28.000 IT-Fachkräfte. […]

Künstliche Intelligenz (KI) hat das Potenzial, ganze Branchen und viele Aspekte unseres Lebens zu beeinflussen. […]

Aktuelle Business IT-News für Österreich. Die ITWELT (vormals: COMPUTERWELT) ist Österreichs führende IT- Zeitung für den gesamten Bereich der Informationstechnik und Telekommunikation. Wir schreiben für leitende IT- Experten (IT-Leiter, CIO) in IT-Branche und EDV-Abteilungen. Unsere Themen: Business Software, Netzwerk, Security, Mobile Kommunikation, Infrastruktur, Cloud, Wirtschaft, IT-Innovation. Zudem finden Sie hier IT-Anbieter, Whitepaper, Webinare, Termine, Social Events und Praxisreports aus der IT und ITK Branche. (c) 2024 - ITW Verlag GmbH

Sie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Instagram. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen